2026/02/09ニュース

ランサムウェアに対峙するために今すぐ取り組むべき対応策

はじめに

複数の企業がランサムウェアの攻撃を受け、大きな話題となっています。大手物流企業に加え、飲料メーカーA社における被害は、多くの企業関係者に強い問題意識を喚起しました。企業の経営者・セキュリティ担当者はもはやランサムウェア攻撃による被害を対岸の火事ではなく今そこにある危機として認識しなければなりません。

このA社で何が起こったのかを参考にしてこれを教訓とし、『ランサムウェアによる被害を受けないために、我々は今何をすべきなのか?』を考えてみます。

A社事例の攻撃パターン・被害長期化に関する経緯

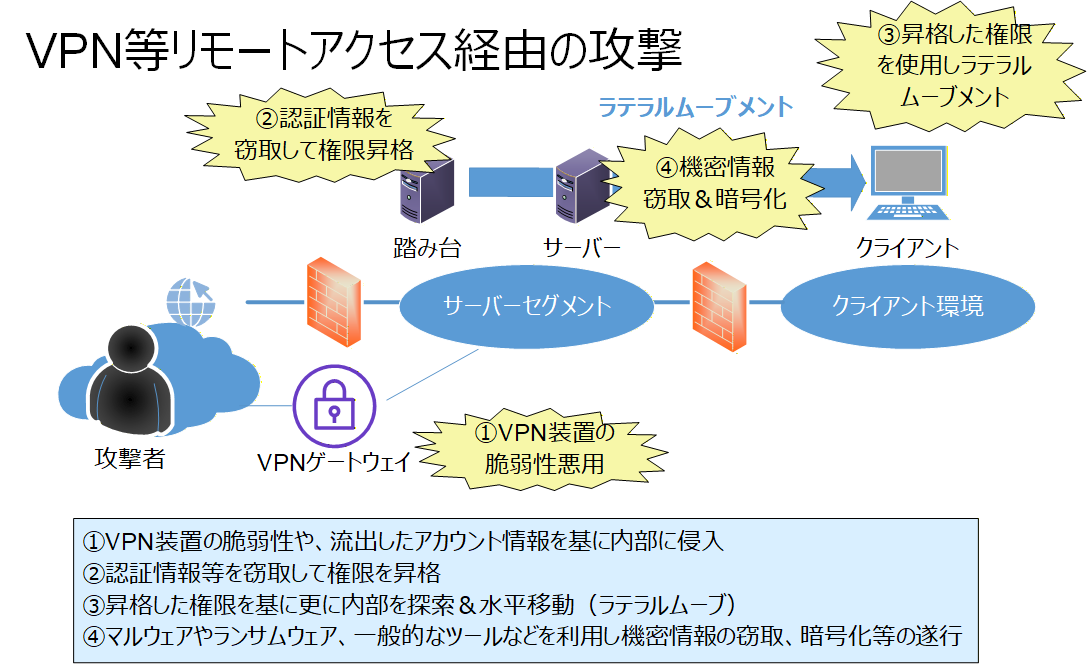

断片的な公開情報から、攻撃パターンは以下のように推察されます(図1参照)。

- 脆弱性を悪用したVPN装置からの侵入

- 認証情報の奪取・権限昇格

- 横移動(ラテラルムーブメント)

- 機密情報の窃取・暗号化

これは昨今最も典型的といえる攻撃手法です。個人情報の流出や機密情報の暗号化も重大なインシデントと考えられますが、さらに経営面で甚大な打撃となったのは、被害を食い止めるために対象の情報システム(以下システム)を外部ネットワークから切り離したために、システムが使用不能となり事業遂行に大きな支障が生じたことだと考えられます。

今すぐ取り組むべき対応策3選

A社の場合、情報システムを外部ネットワークから切り離さざるを得ませんでしたが、そこからのスムーズな復旧が出来なかったために事業復旧に時間がかかってしまったと推測されます。事業への影響を最低限にするための最優先の対策としては、BCPの策定およびバックアップからの復旧訓練の整備が必要になると考えます。

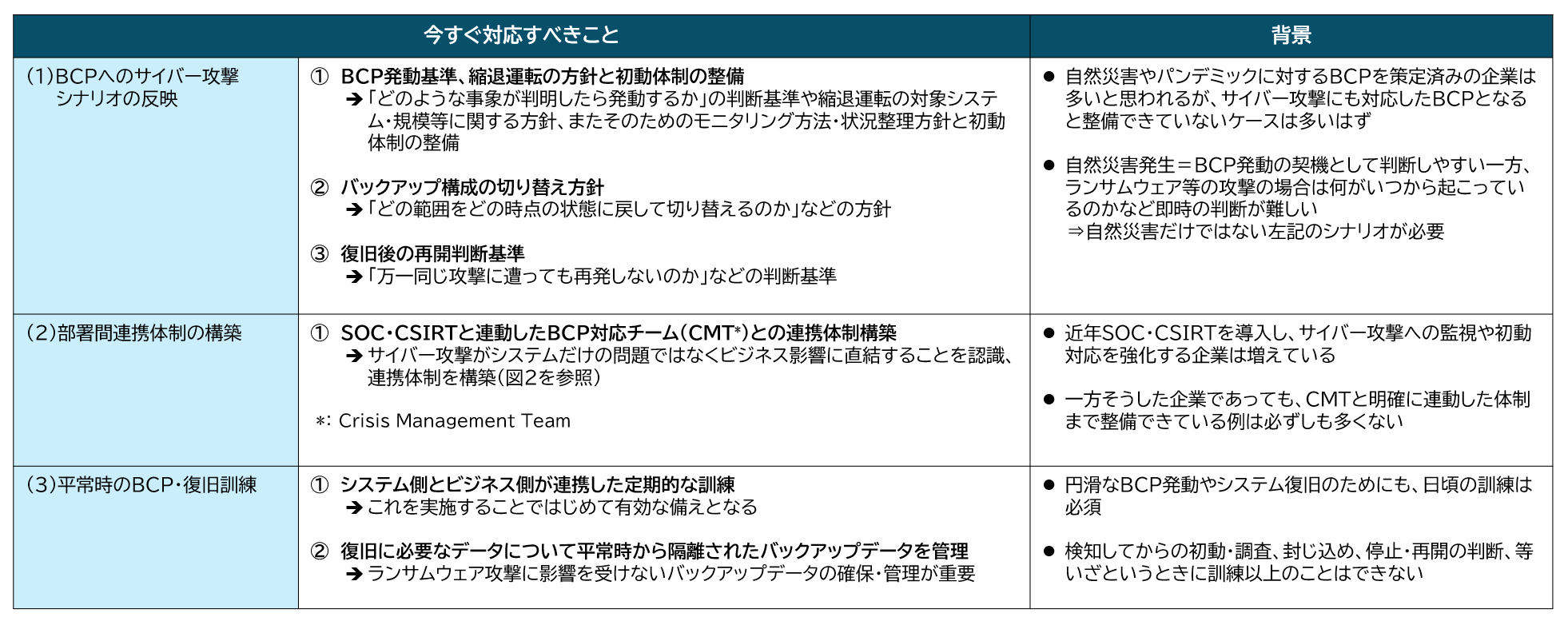

(1)BCPへのサイバー攻撃シナリオの反映

自然災害やパンデミックに対するBCPを策定済みの企業は多いと思いますが、サイバー攻撃に対応したBCPとなると果たしていかがでしょうか。今すぐ実施すべきこととして、下記のようなポイントを意識しBCPにサイバー攻撃シナリオを追加されることを強く推奨します。(自然災害発生=BCP発動の契機として判断しやすい一方、ランサムウェア等の攻撃の場合は何がいつから起こっているのかなど即時の判断が難しいためです)

| 観点 | ポイント |

|---|---|

| ① 発動基準・初動体制 | 「どのような事象が判明したら発動するか」の判断基準、縮退運転の対象システム・規模の方針、モニタリング方法・状況整理方針、初動体制の整備 |

| ② 切替方針 | 「どの範囲をどの時点の状態に戻して切り替えるのか」など、バックアップ構成の切り替え方針 |

| ③ 再開判断 | 「万一同じ攻撃に遭っても再発しないのか」など、復旧後の再開判断基準 |

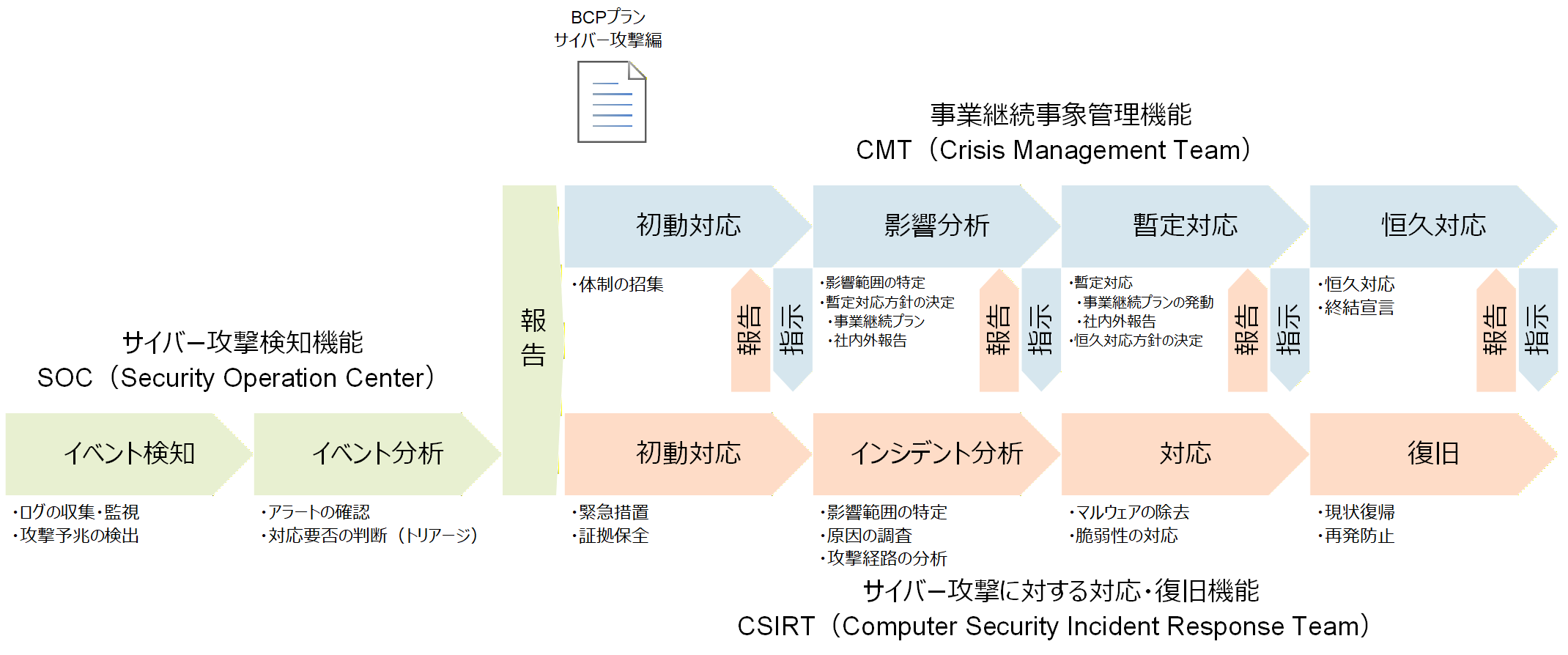

(2)SOCやCSIRTと連動したBCP対応チーム(CMT)との連携体制の構築

近年、SOCやCSIRTを導入し、サイバー攻撃への監視や初動対応を強化する企業は増えています。一方で、SOCやCSIRTを導入している企業であっても、CMTと明確に連動した体制まで整備できている例は必ずしも多くありません。サイバー攻撃はシステムだけの問題ではないため、早急にCMTと連動した体制の整備が急務です。(図2参照)

(3)平常時のBCP・復旧訓練

円滑なBCP発動やシステム復旧のためにも、日頃の訓練は必須です。検知してからの初動・調査、封じ込め、停止や再開の判断、などいざというときに訓練以上のことはできません。システム側とビジネス側が連携して定期的な訓練をすることではじめて有効な備えとなります。また、復旧に必要なデータに関しては平常時から隔離された(ランサムウェアの影響を受けない)バックアップデータも確保・管理することが重要です。

ランサムウェア攻撃に対する技術的対策

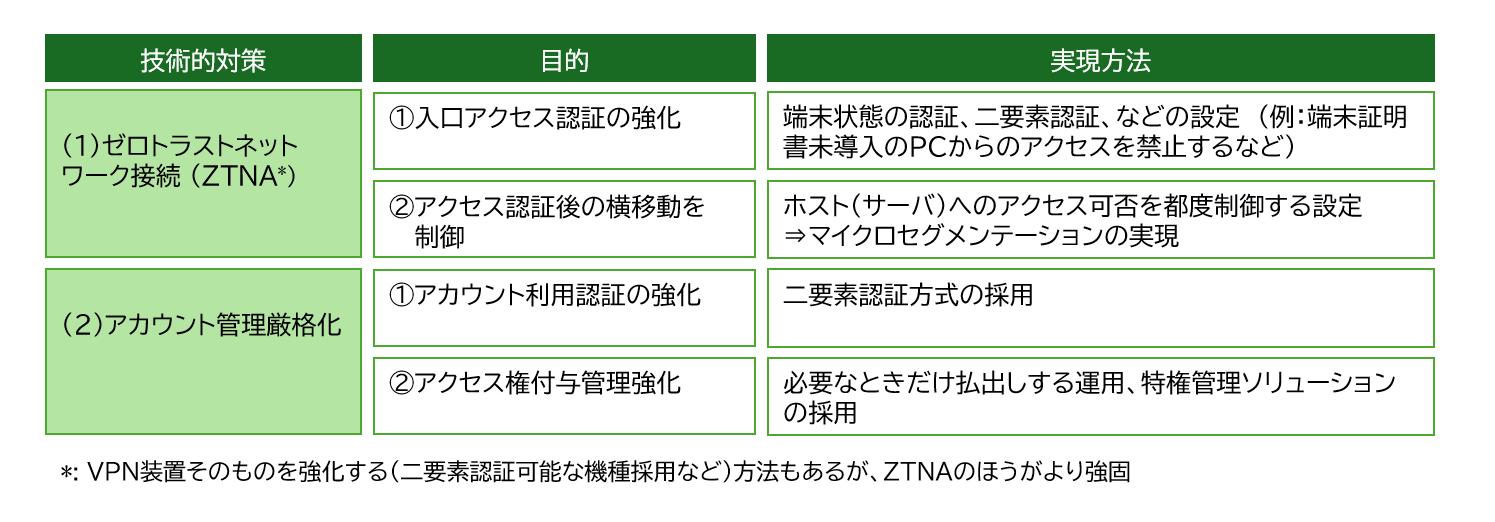

上述のとおりランサムウェア対策の最優先事項としてはビジネス・事業への影響を最低限にする事であるため、BCPの策定・復旧訓練が重要です。その上でランサムウェア攻撃を顕在化させないために、A社の事例を鑑みて重要な技術的対策をご紹介します。

(1)ゼロトラストネットワーク接続(ZTNA)

A社ではVPN装置の脆弱性を突かれており、その対策としてVPN装置の認証機能を強化する方法もあるのですが、それだけでなくこのゼロトラストの考え方に基づくZTNAの導入も、有効な選択肢と考えられます。これは入口のアクセス認証を厳格化し、また認証後も通信を常に監視して横移動を制御する、という2つの機能を持ちますが、ランサムウェア対策としてはこの両方が有効です。特に入口対策として例えばクライアント証明書による二要素認証方式とすることで、これを搭載していないPCからの侵入自体を防ぐことが可能です。

(2)アカウント管理厳格化

A社事例ではVPN装置の脆弱性を突いた不正アクセスののち、特権アカウントを奪取して攻撃を成功させるという手口でした。そのため、アカウントを不正利用されないための認証対策、および特権アカウントの管理が重要となります。ここで前者の対策としては二要素認証を採用することで大幅にリスク軽減が可能です。一方後者に関しては作業に必要なときだけ払出しする等の運用とすることが有効ですし、特権管理ソリューションを導入することもまた有効な手段と考えます。

最新ソリューション動向

次に、さらに対策を補強する最新のソリューションを2つご紹介します。いずれも、さらなる対策強化を図る際には検討に値する注目のソリューションといえます。

(1)ランサムウェア対策特化ソリューション(米国Halcyon社「Halcyon」)

暗号化される際の暗号化鍵を捕捉・退避することで復号鍵を作成し、データ復号することを可能としたソリューションです。

(2)脅威インテリジェンス

ダークウェブ・ディープウェブ上で取引される各企業の機密情報を検知するなどして企業に対する攻撃の予兆をいち早く検知するなどの機能を提供するソリューションです。

おわりに

ランサムウェアはビジネス・事業に対して大きなインパクトを与えるサイバー攻撃です。そのため、まずはビジネス・事業に対する影響を最低限に抑えることが出来る体制を構築しておくことが最も重要となります。

その上で、ZTNA、アカウント管理、などの技術的なセキュリティ対策を講じることで、ランサムウェア攻撃の未然防止や被害拡大の防止が期待されます。また、ランサムウェアに限らず、セキュリティ対策は多層防御を基本とし、自社で実施できている対策、不足している対策を整理したうえで、優先度をつけて対応していくことが重要です。

著者プロフィール

坂本 洋 | CISOサービス事業部 セキュリティコンサルティンググループ マネージャー

オペレーショナルリスク管理体制構築、BCP構築、マイナンバー対応、検査対応等、金融業界のリスク管理領域において幅広い経験を有する。

有谷 修 | CISOサービス事業部 セキュリティコンサルティンググループ シニアコンサルタント

生命保険会社における新規開発案件(特にインフラ)およびセキュリティソリューション導入に関するPMに従事。CSIRTメンバーとしてインシデント管理や定期訓練を主導。