2024/06/17サイバー攻撃

不正アクセス被害とその対策の重要性

不正アクセス被害とその対策の重要性

執筆:CISO事業部 秋葉 武瑠

監修:CISO事業部 吉田 卓史

■ 不正アクセスとは、本来アクセス権限を持たない者が、不正にサーバや情報システムの内部へ侵入を行う行為を指します。

■不正アクセス対策では、二要素認証を用いたアカウント情報の保護や、

定期的なソフトウェアのアップデートを実施することが重要なポイントになります。

1. 不正アクセスとは?

不正アクセスとは、「本来、アクセス権限を持たない者が、サーバや情報システムの内部へ侵入を行う行為」です。日本の場合、不正アクセス禁止法で不正アクセスを厳しく取り締まっており、不正アクセスに該当する行為を行った場合、懲役または罰金が科せられます。

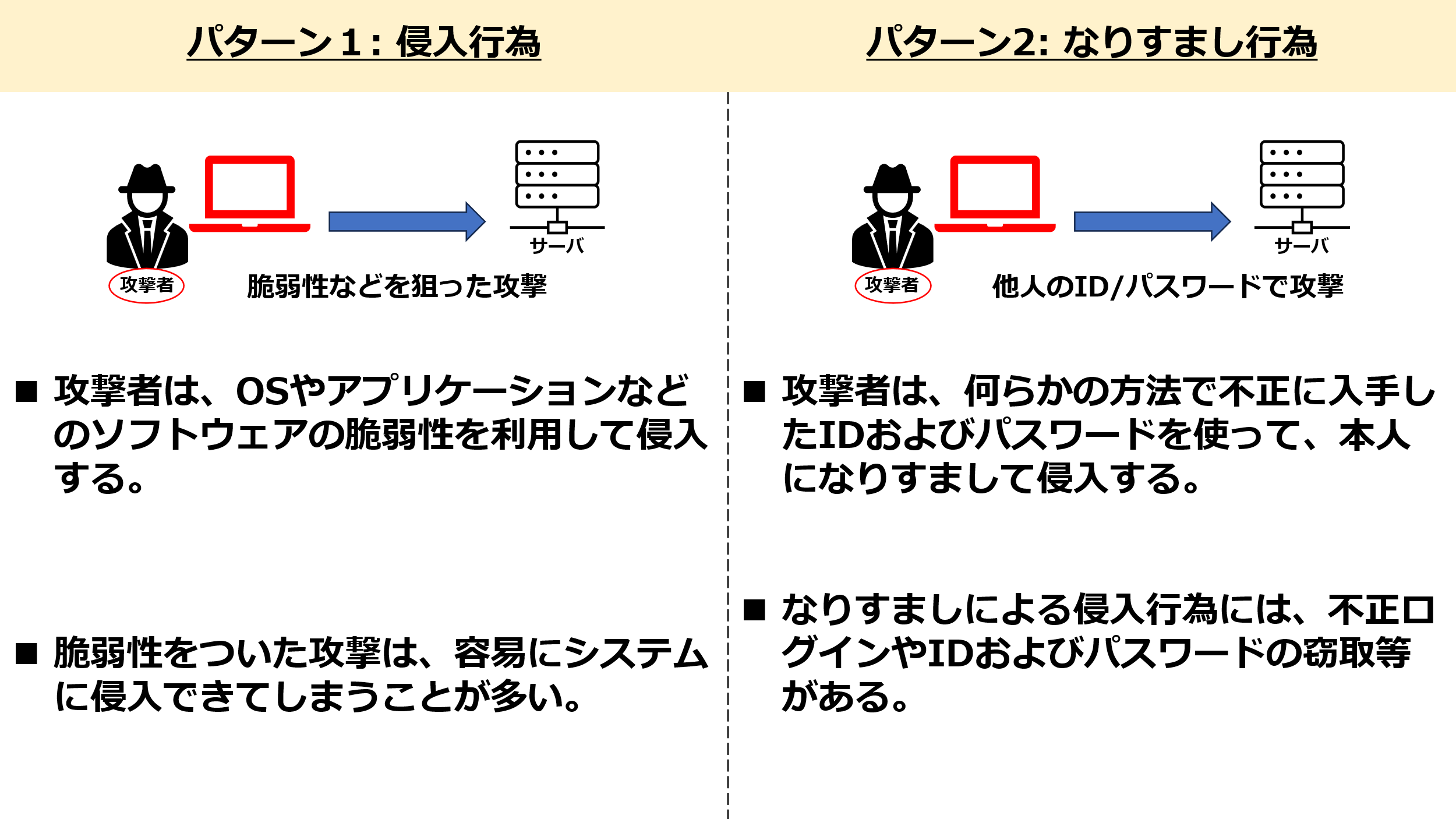

不正アクセスの種類には2つのパターンが存在しますが、大きく分けると侵入行為となりすまし行為の2パターンに分かれます。

図 1. 侵入行為となりすまし行為

(1)侵入行為

侵入行為はOSやアプリケーション等のソフトウェア、ネットワーク機器、サーバ等の設定の不備や仕様上の問題点(脆弱性)を悪用した行為を指します。

(2)なりすまし行為

なりすまし行為は攻撃者が不正に正規のIDおよびパスワードを取得し、本人になりすましてシステムに侵入する行為を指します。

このなりすまし行為には不正ログインとIDおよびパスワードの窃盗があります。

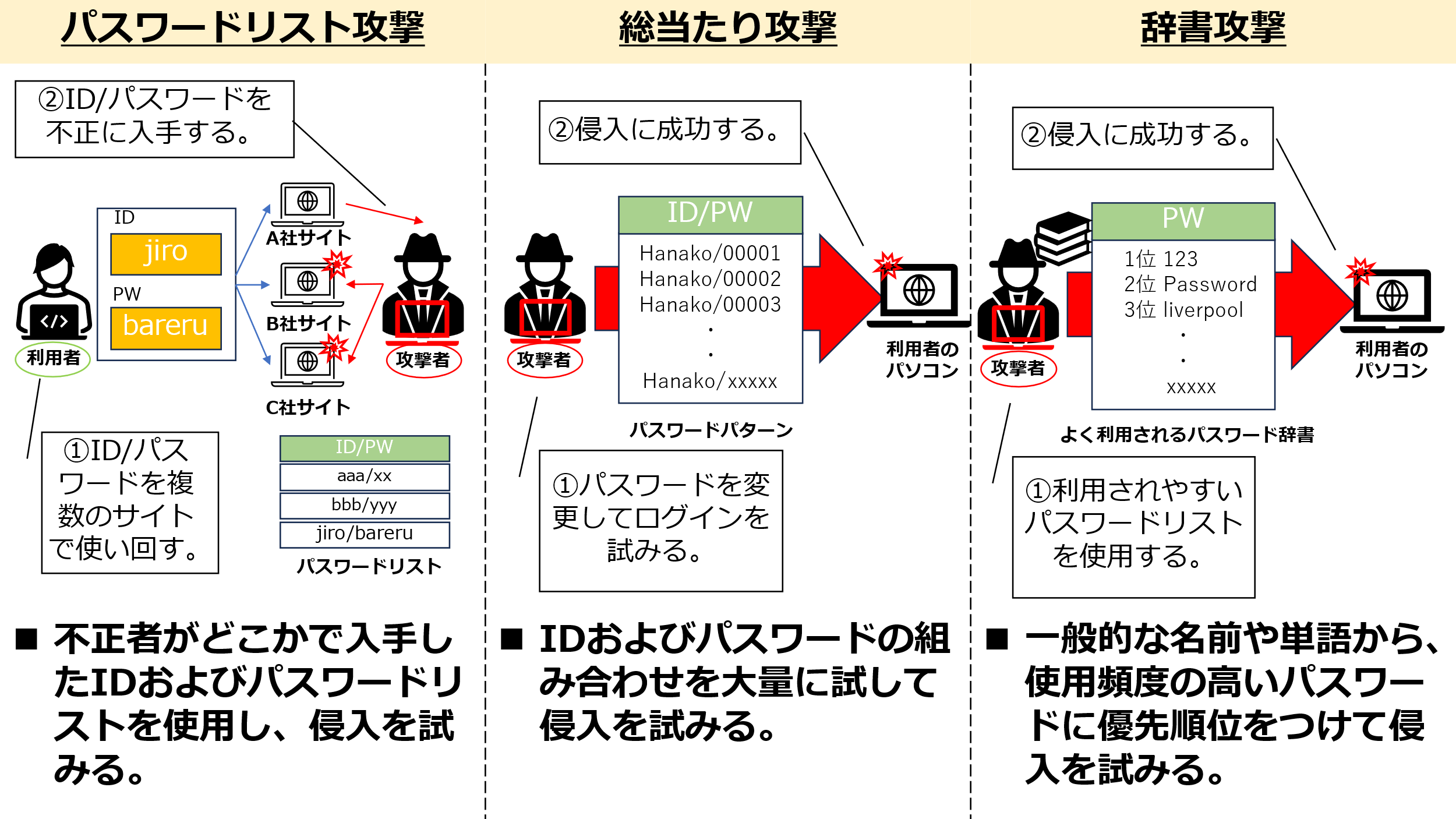

① 不正ログイン

不正ログインは、悪意のある第三者が他人のログイン情報を不正に入手し、金銭や個人情報等の窃取を目的に本人になりすまして不正にログインする行為を指します。

不正ログインの代表的な手法としては、パスワードリスト攻撃、総当たり攻撃、辞書攻撃の3つが存在します。

図 2. 不正ログインの手法

- パスワードリスト攻撃

攻撃者が不正に入手したIDおよびパスワードのリストを用いて、不正アクセスを試みる攻撃手法です。

- 総当たり攻撃(ブルートフォースアタック)

攻撃者がユーザーのアカウント・パスワードを解読するため、IDおよびパスワードの組み合わせを総当たり的に試して侵入を試みる攻撃手法です。

- 辞書攻撃

攻撃者が一般的な名前や単語から、IDやパスワードへの使用頻度が高いキーワードを絞り込んで不正ログインを試みる攻撃手法です。

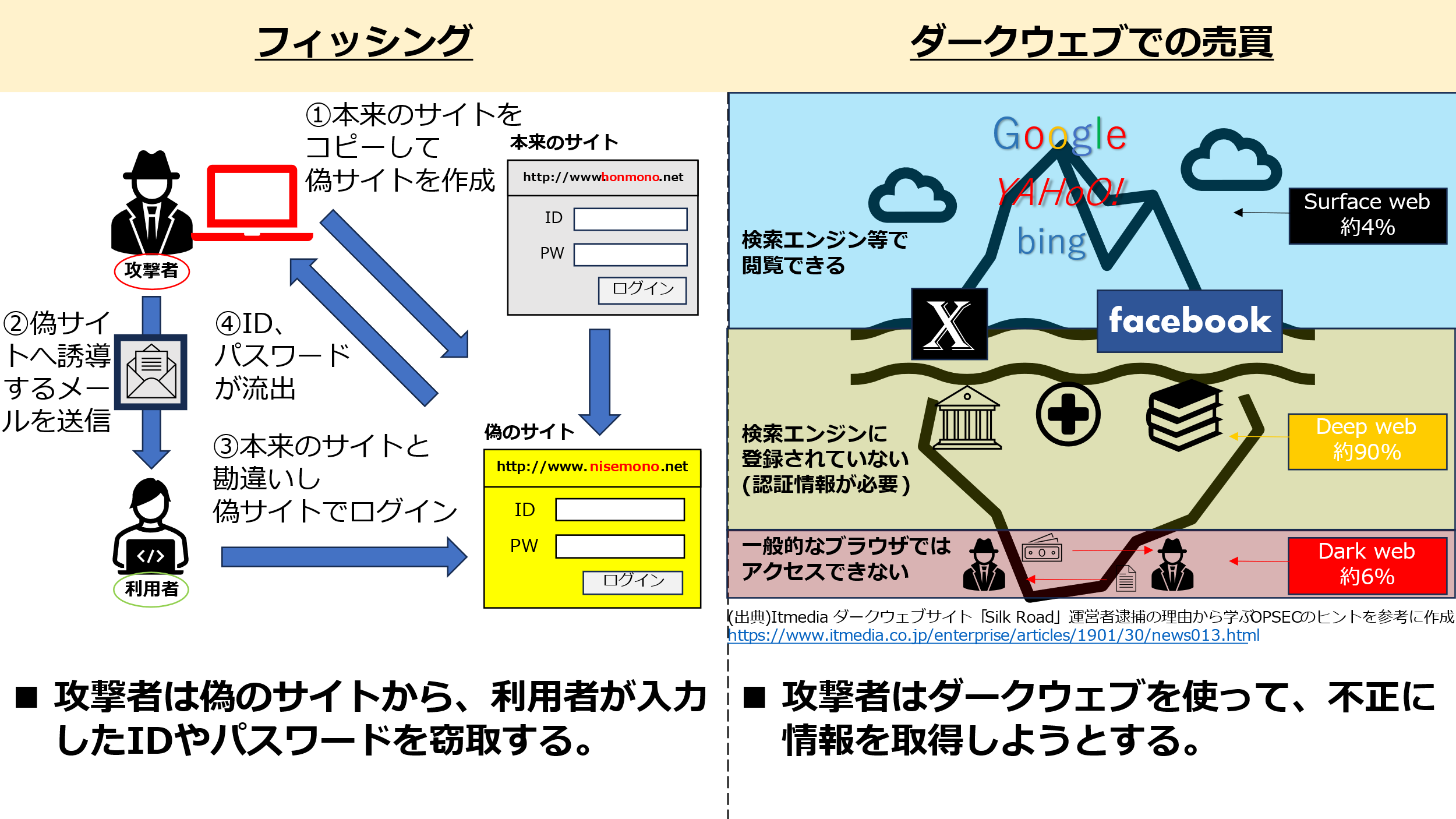

②IDおよびパスワードの窃取

不正ログインで紹介したパスワードリスト攻撃や総当たり攻撃以外にも他人のIDやパスワードを窃取してログインをする行為が存在します。以下ではその代表的な例としてフィッシングとダークウェブでの売買を紹介します。

図 3. IDおよびパスワードの窃取の手法

- フィッシング

悪意のある第三者が、本物のWebサイトを装った偽のWebサイトを用意したうえで、メールなどを使ってそのURLに利用者を誘導し、偽のサイトから対象者の個人情報等を不正に取得する行為です。

- 匿名性の高いダークウェブでの売買

ダークウェブは、通常GoogleやYahoo!等の検索エンジンでは発見できず、特殊なツールや設定を行って閲覧を可能とするウェブサイトの一種です。

この匿名性の高いダークウェブ上では、悪意のあるハッカーが個人情報等を不正に取得する犯罪の温床になることもあります。

2.不正アクセスの被害例

不正アクセスの被害に遭った場合、どの様な事態に陥るでしょうか。

代表的な不正アクセスの被害例として次の3つをご紹介します。[1]

(1)情報漏洩

多くの企業は顧客リスト等の機密性の高い情報を保有しています。万が一、機密情報が外部に漏洩した場合、損害賠償の支払いのほか、顧客や取引先からの信頼失墜といったリスクが生じます。

トレンドマイクロ株式会社が独自に行った調査では、2023年の上半期において情報漏洩もしくはその可能性が公表された被害数を133件と公表しています。[2] また、東京商工リサーチが独自に行った調査では、2022年の個人情報漏洩・紛失事故における約半数以上(55.1%)が「ウイルス感染・不正アクセス」が原因であると公表しています。[3]

以下では不正アクセスで情報漏洩が起きた事例についてご紹介します。[4]

事例1: フィッシング被害で社内外関係者の個人情報が漏洩

株式会社矢野経済研究所は2022年6月8日に、フィッシングを用いた社内外関係者の個人情報漏洩の可能性を発表しました。悪意のある第三者が作成した偽のサイトからメールの管理アカウント情報を窃取されてしまい、社内外関係者の個人情報の漏洩が発生しました。フィッシングは個人および企業を問わず幅広く攻撃対象になるため十分な注意が必要になります。

事例2:パスワードリスト攻撃で3,729人のアカウント情報が漏洩

JR東日本は2020年3月3日に、同社が運営する「えきねっと」において、パスワードリスト攻撃による不正ログインを受けて3,729人のユーザーアカウント情報を漏えいしたと発表しました。悪意のある第三者が事前に窃取したユーザーの認証情報を「えきねっと」で試行したと考えられています。

(2)情報の改ざん

企業にとって重要なウェブサイトのデータが改ざん・暗号化されて、暗号化の解除と引き換えに、身代金を要求される被害事例も存在します。

以下では不正アクセスによってデータの改ざんまたは暗号化を受けた事例を紹介します。[5]

事例1: 不正アクセスでユーザーのカード情報が1,938件流出

株式会社ワコムは2022年11月21日、同社が運営する「ワコムストア」が第三者による不正アクセスを受け、過去に「ワコムストア」でカード決済をした一部ユーザーのカード情報が流出した可能性を発表しました。

原因は、「ワコムストア」に内在していたシステム上の脆弱性を突いた不正アクセスによって決済アプリの改ざん等が発生したと考えられています。[6]

事例2: ランサムウエアによる業務データの暗号化

株式会社オリエンタルコンサルタンツは、2021年8月に外部からランサムウエアの攻撃を受けました。この結果、サーバ内の業務データが暗号化されてしまい、複数のサーバを停止させる事態に陥りました。このランサムウエア攻撃の被害額として、同社は約7億5000万円の特別損失を計上しています。

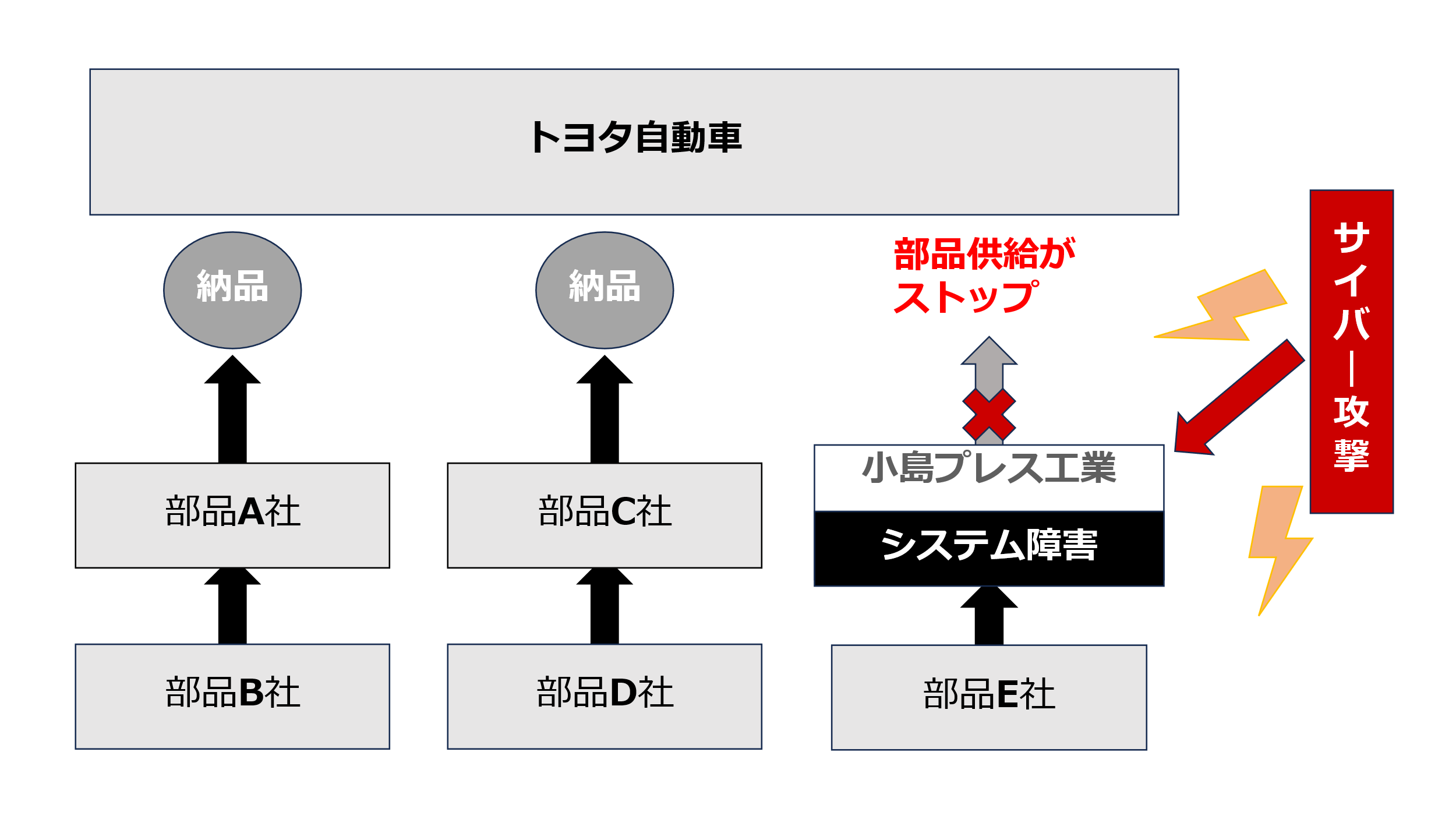

(3)サプライチェーン攻撃

サプライチェーン攻撃とは、ターゲットとなる大企業の関連会社や取引先を経由して、大企業へ不正に侵入する攻撃のことです。サイバー攻撃の標的となる大企業はセキュリティ対策が強固であり、直接不正アクセスすることは困難です。そこで、セキュリティ対策が手薄な取引先の企業にサイバー攻撃を行い大企業へ不正に侵入します。

以下ではサプライチェーン攻撃の事例についてご紹介します。[7]

事例1: 自動車部品を供給する中小企業を踏み台にした攻撃

2022年3月1日にトヨタ自動車に部品を供給する小島プレス工業のリモート接続機器が、サイバー攻撃を受けました。このサイバー攻撃により、2022年3月11日に国内全工場(14工場28ライン)の稼働を停止することになりました。[8]

小島プレス工業のリモート接続機器の脆弱性を突いてデータの暗号化が行われて、小島プレス工業のシステムが停止しました。その結果、生産ラインにおいて部品供給ができなくなり、サプライチェーン全体に被害が発生しました。

図 4. トヨタ自動車サプライチェーン攻撃の図

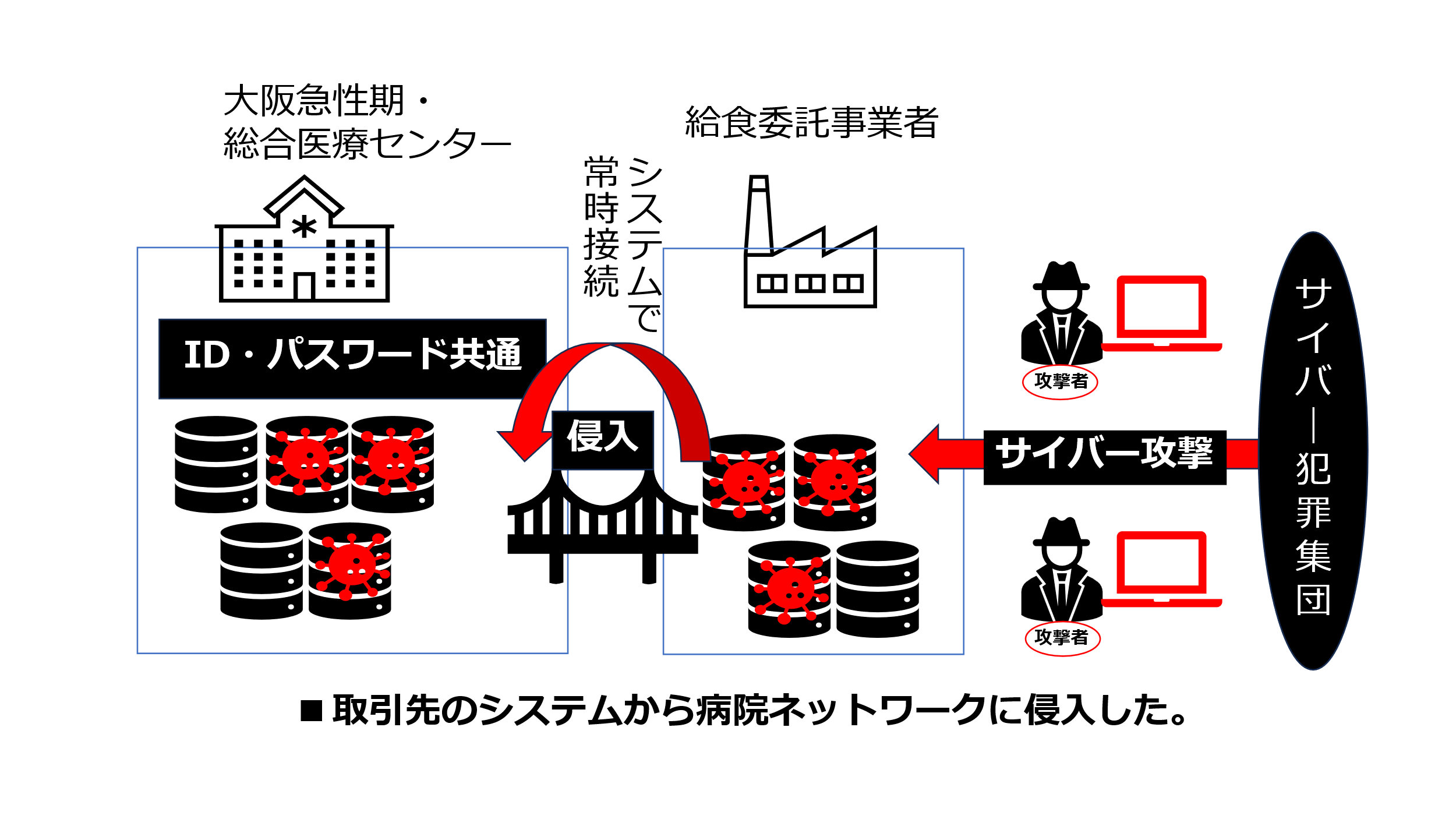

事例2: 給食を提供する委託事業者を踏み台にした攻撃

大阪急性期・総合医療センターは2022年10 月に、ランサムウエアにより電子カルテのデータが暗号化され、医療サービスが約2ヶ月停止しました。

原因は給食委託事業者のリモート接続機器(VPN装置)の脆弱性です。[9]

同センターの問題を担当した調査委員会は、給食委託事業者で使用するシステムと同センターで使用する電子カルテシステムで同一のパスワードを使い回していたことを指摘しています。 [10]

図 5. 大阪急性期・総合医療センターサイバー攻撃の構図

3. 不正アクセスへの対応

インターネットが世界中に浸透した世界では、一度不正アクセスに遭うと、歯止めなく被害が広がってしまいます。そのため、個人・企業に関わりなく不正アクセスの対策を取ることが重要です。以下では不正アクセスへの対策についてご紹介します。

(1)侵入行為への対策 (例)

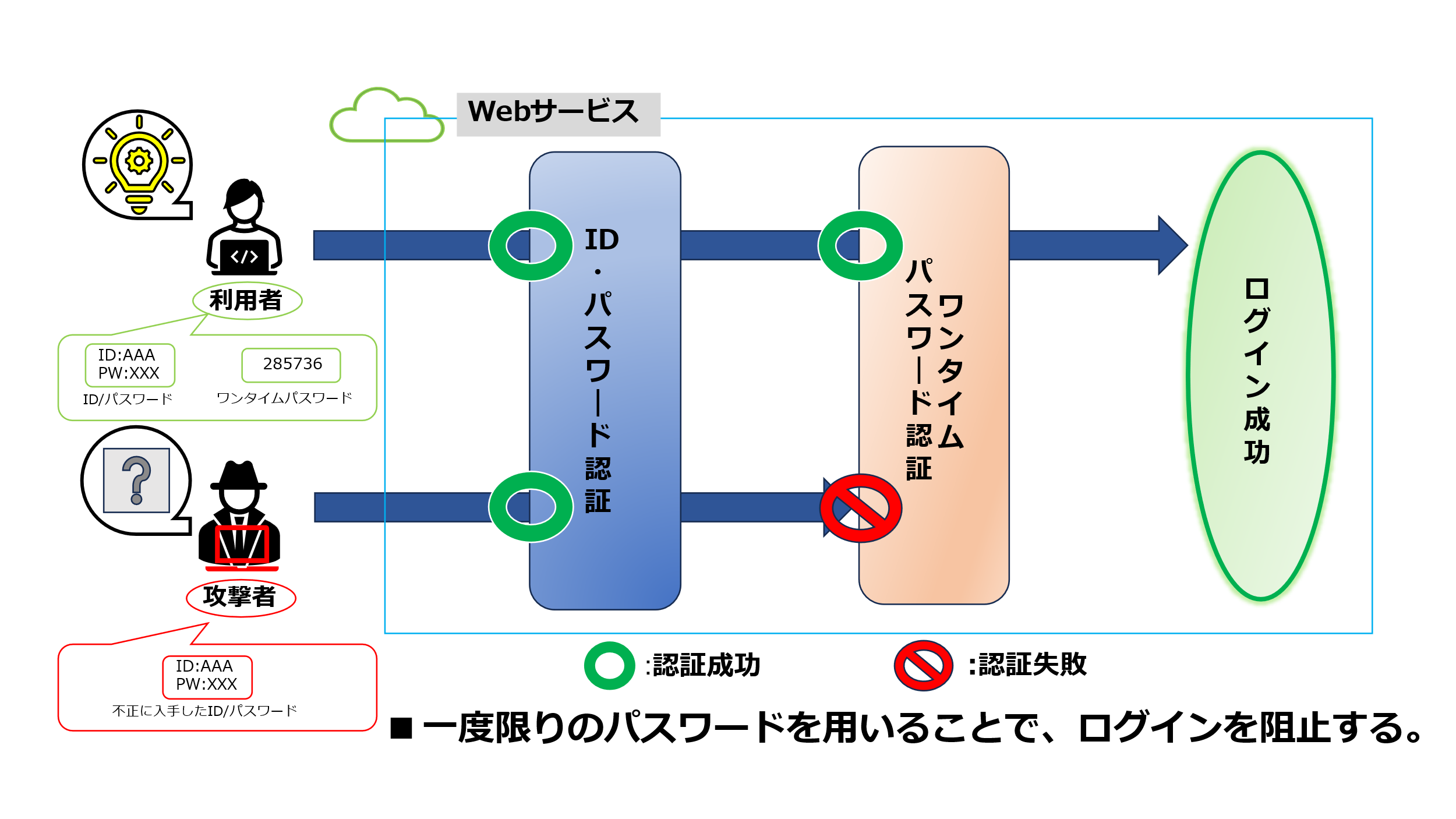

対策1: アカウント情報の適切な保護

侵入行為に対する対策の一つはアカウント情報の適切な保護になります。

ワンタイムパスワード等のパスワード管理ツール等を用いて、アカウント情報を適切に管理することが重要になります。

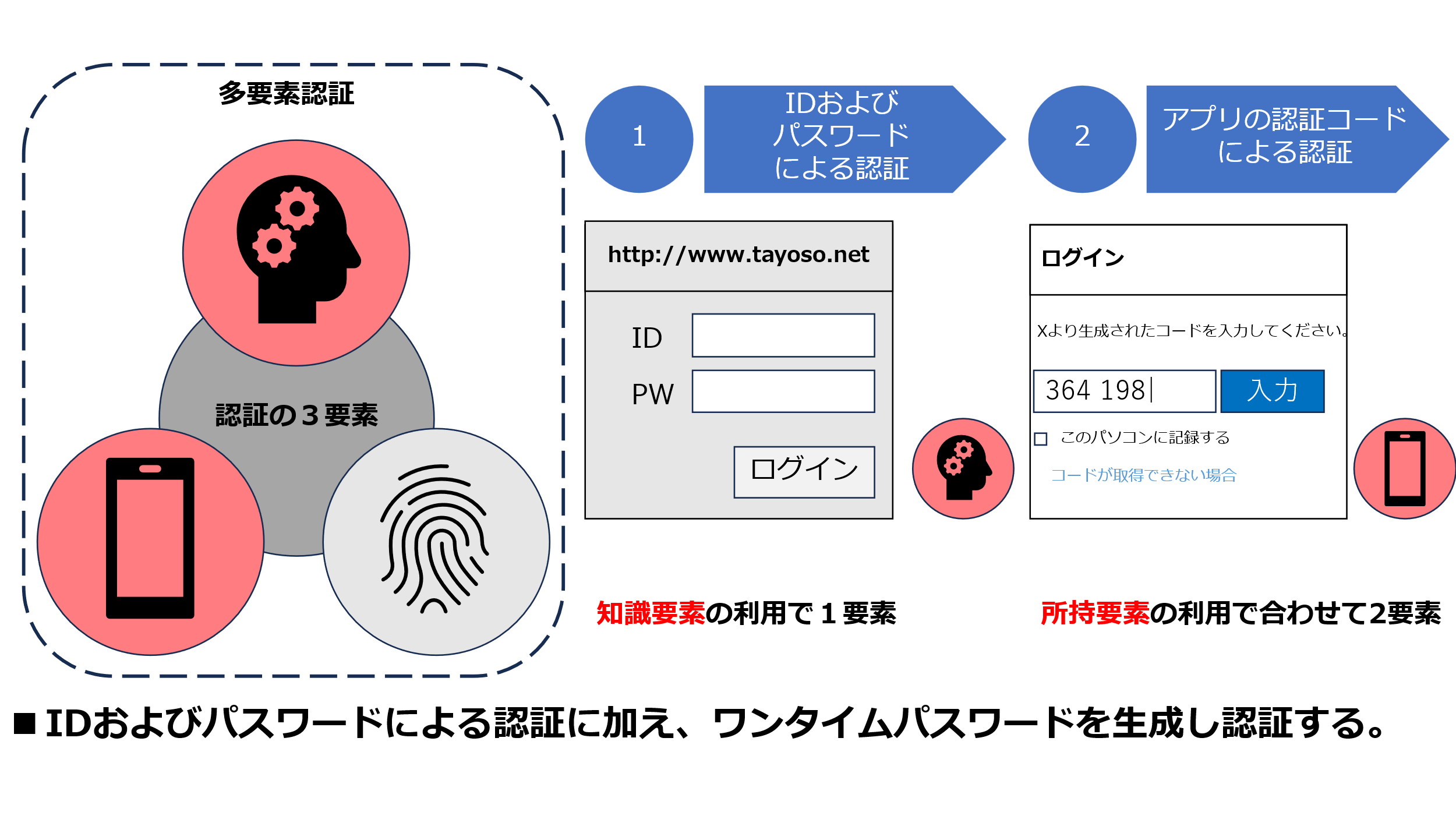

図6. ワンタイムパスワードの仕組み

対策2: ソフトウェアのアップデート

また、脆弱性を突いた侵入行為に対しては、ソフトウェアの定期的なアップデートも非常に重要です。定期的にソフトウェアやOSの開発元からリリースされる脆弱性を修正するプログラムを実行して、常に最新の状態に保つことで脆弱性を突いた侵入行為の抑止が見込まれます。

対策3: セキュリティソリューションの導入

このほか、侵入行為の対策についてはIDSやWAF等のセキュリティソリューションを導入してサーバやネットワークを防御することも効果的です。

以下では代表的なセキュリティソリューション4点をご紹介します。

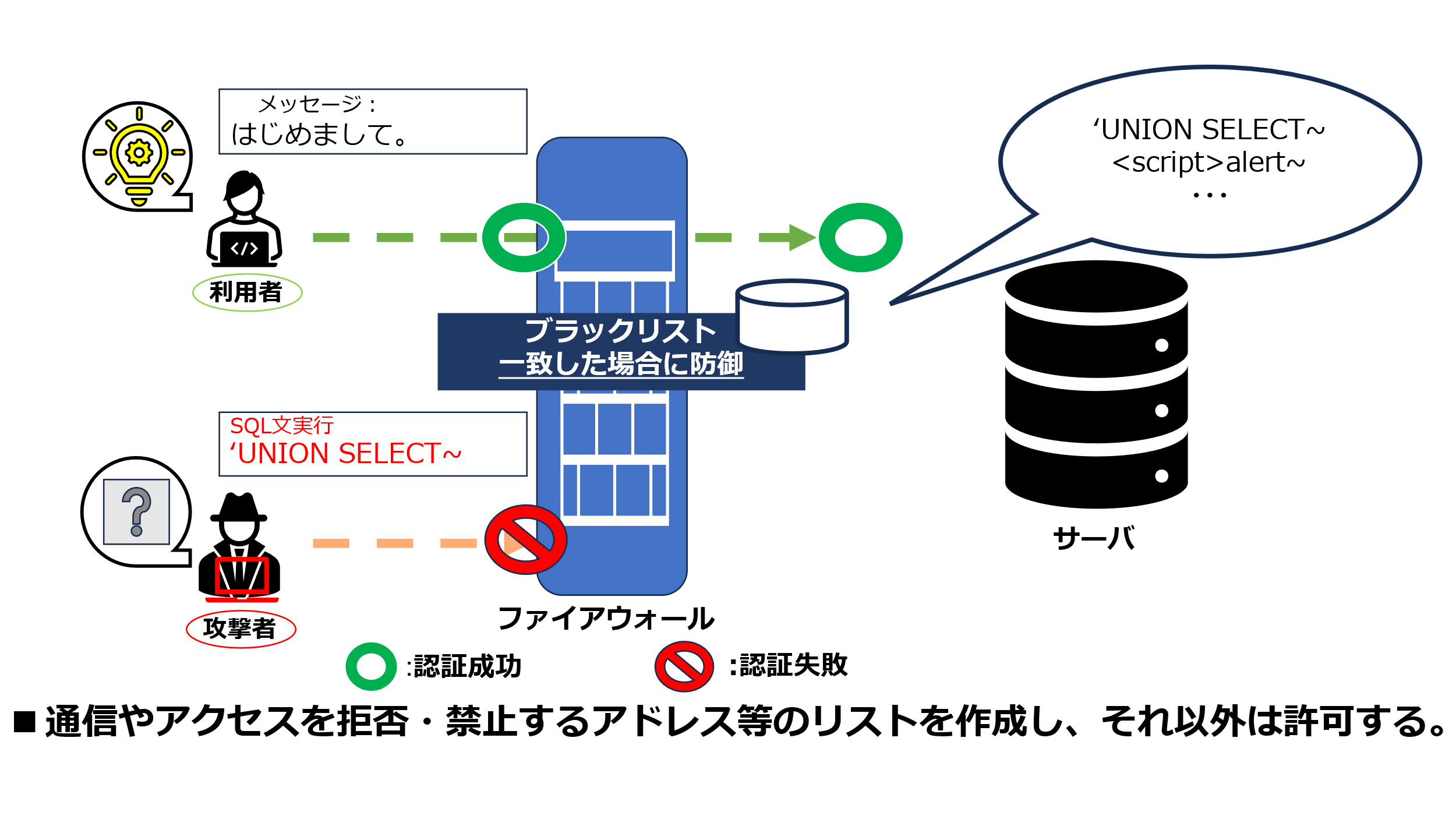

- ファイアウォール

FWは通信のフィルタリング機能を有しており、あらかじめ送信元/送信先(IPアドレス・ポート)に関するルールを設定しておき、許可した通信のみを通して、許可されていない通信を遮断することでセキュリティを確保する役割を有しています。

- IDS(不正侵入検知システム)

IDSはIntrusion Detection Systemの略になります。サーバやネットワーク等に対して不正な通信か否かを監視して、不正アクセスの兆候が見られた場合に管理者に通知する仕組みです。

- IPS(不正侵入防止システム)

IPSはIntrusion prevention systemの略になります。IPSはIDSと同様に不正アクセスの兆候を検出するほか、攻撃からの防御も同時に実行します。

- WAF(ウェブアプリケーションファイアウォール)

WAFはWeb Application Firewallの略になります。前述したIDSやIPSがサーバやネットワーク、システム等のプラットフォームレベルでのセキュリティ対策である一方、WAFはWebアプリケーションレベルでの不正アクセスを防ぐために開発された専用の防御ツールになります。

インターネットバンキングやECサイト等、個人情報やクレジットカード情報を入力するウェブサービスのセキュリティ対策として有効です。

対策4: 不要なサービスの停止

最後に不要なサービスを停止することも重要です。サーバ上で稼働するサービスが多いほど不正アクセスを被る恐れは高まります。不必要なサービスは停止することが肝要です。

(2)なりすまし行為への対策 (例)

対策1: ブラックリスト管理

なりすまし行為への対策の一つはファイアウォールのブラックリスト管理になります。IT分野においては、事前に通信やアクセスを拒否・禁止するアドレスリストを作成したうえで、リストに載っていない通信を許可する方式をブラックリスト方式と言います。

ブラックリスト管理では、具体的にはシグネチャと呼ばれる不正パターンのリストと通信を照合し、一致した通信をファイアウォールでブロックすることで正常な通信かどうかを見分け、なりすまし対策をします。

図7. ブラックリスト管理のイメージ図

対策2: 多要素認証

なりすましへの対策については多要素認証も効果的であると考えられます。多要素認証とは性質の異なる複数の要素を組み合わせて認証を行う方式を指します。一般的には知識要素、所有要素および生体要素を組み合わせることで認証を行います。IDおよびパスワードだけの認証は、悪意ある第三者に情報を盗まれた時点で不正利用される可能性が高いです。一方で多要素認証は2つ以上の認証要素が必要なため、仮にIDおよびパスワードの情報が盗まれたとしても、不正にアクセスされることはないため、盗んだIDおよびパスワードを用いたなりすまし行為を未然に防ぐことが可能です。

多要素認証と二段階認証との違いは、性質の異なる要素を複数組み合わせているかどうかです。例えば、二段階認証では一段階目でIDおよびパスワードを確認したうえで二段階目に「秘密の質問」を確認しますが、確認のための要素はいずれも「知識要素」になります。一方で、多要素認証は知識要素、所有要素および生体要素のうち最低2つの要素を使用します。(図8参照)

普段、皆さんがご利用するATMでも、所有要素であるキャッシュカードに加えて、知識要素である暗証番号を必要とする多要素認証の仕組みが使われています。

図 8 多要素認証のイメージ図

4. 総括

近年、悪意ある攻撃者からの攻撃は苛烈さを増しており、大小問わず多くの企業がサイバー攻撃の脅威に晒されています。一般的な水準でセキュリティ対策を実施している企業であっても、脆弱性を突いた侵入やなりすましの被害に遭う可能性が十分に考えられます。

日頃からアカウント情報の適切な管理や通信の監視、ソフトウェアのアップデート等の技術的な対策を怠らないことはもちろん、従業員が偽のサイトや不審なメールは開かないよう、指導・教育することも重要と考えます。

また、セキュリティ対策が脆弱な中小企業経由で攻撃を実行するサプライチェーン攻撃等を踏まえて、場合によっては取引先企業も含めた統括的なセキュリティ対策を実施していくことが重要です。

【プロフィール】

文責:秋葉 武瑠(あきば たける)

2023年入社。学生時代は国際政治や公共政策を学ぶ。大学時代に学習した、誘導工作やフェイクニュース、そこに登場したハイブリッド戦争という概念に興味を持ち、日本の経済安保政策の一端を担えるような人材になりたいという思いから、プロフェッショナルの道を選ぶ。

現在は、国内企業の情報セキュリティポリシー策定プロジェクトに参画する。

監修:吉田 卓史(よしだ たくし)

17年間にわたり、一貫してサイバーセキュリティーに携わる。ガバナンス構築支援からセキュリティ監査、ソリューション導入等、上流から下流まで幅広い経験を有する。また、複数の企業において、セキュリティのコンサルティングチーム立ち上げを0から担い、数億円の売上規模にまで成長させる。IDRにおいても、セキュリティコンサルティングチームの立ち上げを担い、急速なチーム組成、案件受注拡大を行っている。

【参考文献】

[1]" 不正アクセスへの対策とは?具体的な対策や手口、被害例等を解説",トレンドマイクロ株式会社, September 29,2023,

https://www.trendmicro.com/ja_jp/business/campaigns/aws/column/unauthorized-access-202309-01.html

[2] " 2021年上半期以降、最大のランサムウエア被害件数", トレンドマイクロ株式会社, August 24,2023,

https://www.trendmicro.com/ja_jp/about/press-release/2023/pr-20230824-01.html

[3] " 個人情報漏えい・紛失事故 2年連続最多を更新 件数は165件、流出・紛失情報は592万人分 ~ 2022年「上場企業の個人情報漏えい・紛失事故」調査 ~", 株式会社東京商工リサーチ, January 19,2023,

https://www.tsr-net.co.jp/data/detail/1197322_1527.html

[4] " 【2023年最新】個人情報漏洩事件・被害事例まとめ - 不正検知Lab -フセラボ- by cacco ", かっこ株式会社, January 1,2023,

https://frauddetection.cacco.co.jp/media/news/3522/

[5] " 弊社が運営する「ワコムストア」への不正アクセスによる 個人情報漏洩に関するお詫びとお知らせ", 株式会社ワコム, November 21,2022,

https://www.wacom.com/ja-jp/about-wacom/news-and-events

[6] " 踏み台とは - 意味をわかりやすく - IT用語辞典 e-Word ", 株式会社インセプト, December 19,2015,

https://e-words.jp/w/%E8%B8%8F%E3%81%BF%E5%8F%B0.html

[7] " サプライチェーン攻撃事例 2022年から2023年の最新事例と対策を紹介", 株式会社電通国際情報サービス, April 4,2023,

https://itsol.isid.co.jp/appguard/blog/supply-chain-attack-vol15-3470/

[8] " 毎小ニュース:経済 トヨタの工場1日ストップ 取引先にサイバー攻撃", 株式会社 毎日新聞社, March 3,2022,

https://mainichi.jp/maisho/articles/20220303/kei/00s/00s/012000c

[9] " ランサムウエア被害の大阪の病院、初動から全面復旧まで2カ月間の全貌", 株式会社 日経BP, January 27,2023,

https://xtech.nikkei.com/atcl/nxt/column/18/01157/012600079/

[10] " 大阪急性期・総合医療センターはパスワード使い回し、サイバー攻撃で調査",株式会社読売新聞グループ本社, March 29,2023,