2025/04/04サイバー攻撃

サプライチェーン攻撃の近年の動向と実施すべき対策

サプライチェーン攻撃の近年の動向と実施すべき対策

執筆:CISO事業部 浅生 武輝

監修:CISO事業部 吉田 卓史

近年、サプライチェーン攻撃はIPAが選定する「情報セキュリティ10大脅威(組織)」の上位にランクインしたことやサプライチェーン攻撃件数が2022年から2023年にかけて1.5倍に増加していることなどから、サプライチェーン攻撃への注目が高まっています。

サプライチェーンは取引先やグループ会社のセキュリティの脆弱性、人為的ミス、設定不備などによりサイバー攻撃を受けやすく、機密情報の漏洩や業務停止といったリスクが懸念されます。そのため組織として適切な対策を進めていくことが重要です。

初めに

近年、サプライチェーン攻撃はIPAが選定する「情報セキュリティ10大脅威(組織)」の上位にランクインしたことやサプライチェーン攻撃件数が2022年から2023年にかけて1.5倍に増加していることなどから、サプライチェーン攻撃への注目が高まっています。そこで本稿ではサプライチェーン攻撃の動向を整理するとともに、今後取るべき対策をご提案します。

サプライチェーンとは

アプリケーション開発に関わるサプライチェーン(アプリケーションサプライチェーン)もありますが、ここでは一般的なサプライチェーンについて言及させていただきます。

一般的なサプライチェーンとは製造業等における商品の企画、開発から調達、製造、在庫管理、物流、販売までの一連のプロセスを指し、それらを担う子会社やグループ会社および取引先等(サプライヤー)の体制も含みます。

サプライチェーンが抱える脆弱性と脅威

いままでは、自社内のセキュリティだけを考慮している会社がほとんどだと思いますが、生産活動が複雑になった現代経営においては子会社やグループ会社、取引先を含めたセキュリティ管理が必須となります。

従って、本社側が抱える脆弱性だけでなく、子会社やグループ会社、取引先のシステムに対する脆弱性(設定ミス、システム自体の脆弱性、etc)を放置しておくと、その脆弱性を狙ったサイバー攻撃等のターゲットになり、結果として機密情報漏洩や業務停止につながるリスクを伴います。

サプライチェーン攻撃とは

サプライチェーン攻撃とは、サプライチェーン上におけるセキュリティが脆弱な子会社やグループ会社、取引先などを経由して行われる攻撃です。攻撃者はサプライチェーン上の脆弱なネットワークに侵入し、そこを踏み台にして、最終的には標的企業へのネットワークへ侵入を試み、ターゲット企業の、機密情報の窃取や業務妨害を行います。

本社側でどんなにセキュリティ対策をしていても悪意のある攻撃者はサプライチェーン上のセキュリティが脆弱な部分を探し出し、そこを踏み台に攻撃を仕掛けてきます。サプライチェーンの部分的な脆弱性が、サプライチェーン全体の脆弱性につながってしまうため、サプライチェーンを含めた脆弱性管理がいかに重要であるかがお判りになるかと思います。[1][2][3]

近年の動向①-サプライチェーン攻撃事例

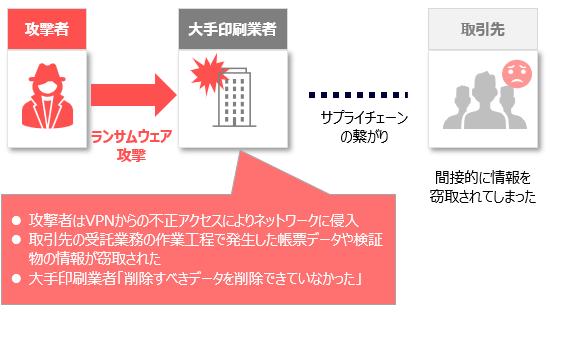

2024年、大手印刷業者にてサプライチェーン上の取引先の情報を約150万件漏洩する重大なインシデントが発生しました。攻撃者はVPNからの不正アクセスによりネットワークに侵入し、大手印刷業者は取引先の受託業務の作業工程で発生した帳票データや検証物の情報が窃取されました。情報が摂取された原因として大手印刷業者は「削除すべきデータを削除できていなかった」と発表しています。本件はそもそも、印刷業者側の脆弱性を踏み台に不正アクセスされた上で、サプライヤー側への侵入を許し、かつ、サプライヤー側で本来削除すべきデータの削除を怠ったという複合要因ですが、本質的にはサプライチェーン全体のセキュリティレベルを上げておかないと被害者にも加害者にもなりうるという教訓になると思います。[4]

図1. 大手印刷業者へのランサムウェア攻撃概要図

近年の動向②-サプライチェーン強化に向けたセキュリティ対策評価制度

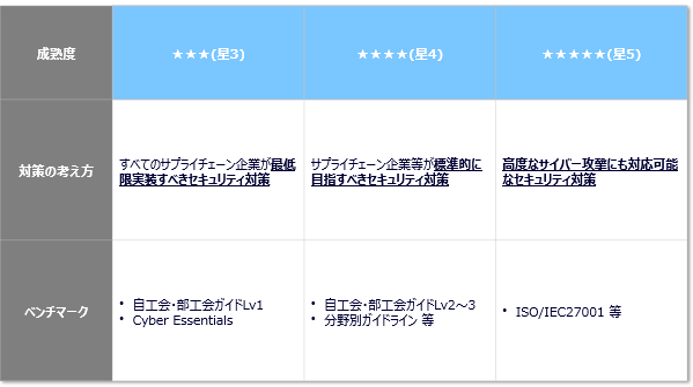

2024年、経済産業省はサプライチェーン攻撃の対策水準の統一と可視化を目的とし、サプライチェーン形成企業のセキュリティ対策水準をクラス分けする「サプライチェーン対策評価制度」の構想を発表しました。今後は政府機関や企業による活用を促す枠組みと紐づけ、政府機関等の調達要件に含めることも検討しています。[5]

図2. サプライチェーン対策評価制度の構想案

今後実施すべき対策

今後、経済産業省が公表した「サプライチェーン対策評価制度」が導入されることで、取引先の選定において、この制度が広く活用されることが予想されます。

この評価制度は国内外の様々なガイドラインを基に評価項目が設定されるため、包括的なサプライチェーン対策が可能になることが期待されます。また、サプライチェーン対策としては初めて国内で策定される制度のため、日本国内の実情に即した実効性の高い対策も見込まれます。

企業がこの制度への対応を進める上で、適切な体制整備や人員確保が重要との認識です。特にこの評価制度では星4が「サプライチェーン企業が標準的に目指すべきセキュリティ対策(案)」と定められおり、評価を取得するための体制整備や人員確保を進めることは、サイバー攻撃による被害の抑制だけでなく、迅速な評価認定の取得を通じて社会的な信用を高めることにより、ビジネスチャンスの拡大にもつながっていくと思われます。

【プロフィール】

浅生 武輝(あそう たけき)

2024年4月にアイディルートコンサルティング株式会社(IDR)に新卒で入社。コンサルティングアセット整備支援やインシデント対応支援、内部監査の案件に携わる。

監修:吉田 卓史(よしだ たくし)

20年間にわたり、一貫してサイバーセキュリティに携わる。ガバナンス構築支援からセキュリティ監査、ソリューション導入等、上流から下流まで幅広い経験を有する。また、複数の企業において、セキュリティのコンサルティングチーム立ち上げを0から担い、数億円の売上規模にまで成長させる。IDRにおいても、セキュリティコンサルティングチームの立ち上げを担い、急速なチーム組成、案件受注拡大を行っている。

【参考文献】

[1]情報セキュリティ10大脅威2025. IPA. (2025). https://www.ipa.go.jp/security/10threats/10threats2025.html

[2]ソフトウェアサプライチェーンとは. SOMPO CYBER SECURITY. (2019). https://www.sompocybersecurity.com/column/glossary/software-supply-chain

[3]サプライチェーンリスクとは?事故が起こる要因と対策を解説. GMO CYBER SECURITY. (2025). https://gmo-cybersecurity.com/column/security-measures/supplychain-risk/

[4]不正アクセスによる個人情報漏えいに関するお詫びとご報告. 株式会社イセトー. (2024).

https://www.iseto.co.jp/news/news_202410.html

[5]サプライチェーン強化に向けたセキュリティ対策評価制度に関するこれまでの議論の整理. 経済産業省. (2024). https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_seido/wg_supply_chain/pdf/003_03_00.pdf