2024/10/02サイバー攻撃

ゼロデイ攻撃とゼロデイ脆弱性への情報セキュリティ対策

ゼロデイ攻撃とゼロデイ脆弱性への情報セキュリティ対策

執筆:CISO事業部 丹羽 佳苗

監修:CISO事業部 吉田 卓史

- ゼロデイ攻撃とは「開発ベンダがパッチの配布等の対応をとる前の脆弱性を、攻撃者が悪用することで行われるサイバー攻撃」を指す。ゼロデイ脆弱性とはこの際に利用される脆弱性を指す。

- ゼロデイ攻撃の脅威は以下3点である。

① 攻撃者がソフトウェアの開発ベンダより先に脆弱性を発見した場合、確実に攻撃を防ぐことが難しいこと

②開発ベンダから脆弱性情報が公開されていない場合、被害に早期に気づくことが困難であること

③広く利用されているソフトウェアのゼロデイ脆弱性が攻撃に利用された場合、被害が広範囲で発生する恐れがあること

- 対策としてパッチ適用等が推奨されているが、完全にゼロデイ攻撃を防ぐことは困難である。そのため、社内ネットワークにまで攻撃者が侵入することを想定した「ゼロトラストモデル」を採用した情報セキュリティ対策を導入することが望ましい。

1.ゼロデイ攻撃およびゼロデイ脆弱性とは

独立行政法人情報処理推進機構(以下、IPA)が公開した2024年の「情報セキュリティ 10 大脅威」の解説では、開発ベンダがパッチの配布等の対応をとる前の脆弱性を、攻撃者が悪用することで行われるサイバー攻撃を「ゼロデイ攻撃」と定義しています。また、この時に実際に利用される脆弱性を「ゼロデイ脆弱性」と呼びます。[1]

2.ゼロデイ攻撃の動向

IPAが毎年公開している「情報セキュリティ10大脅威」の「組織向け脅威」において、2022年に初めて「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」が7位にランクインし[2]、2024年には5位に浮上しました。[1]「ゼロデイ脆弱性」を利用した攻撃は近年注目されているサイバー攻撃手法です。

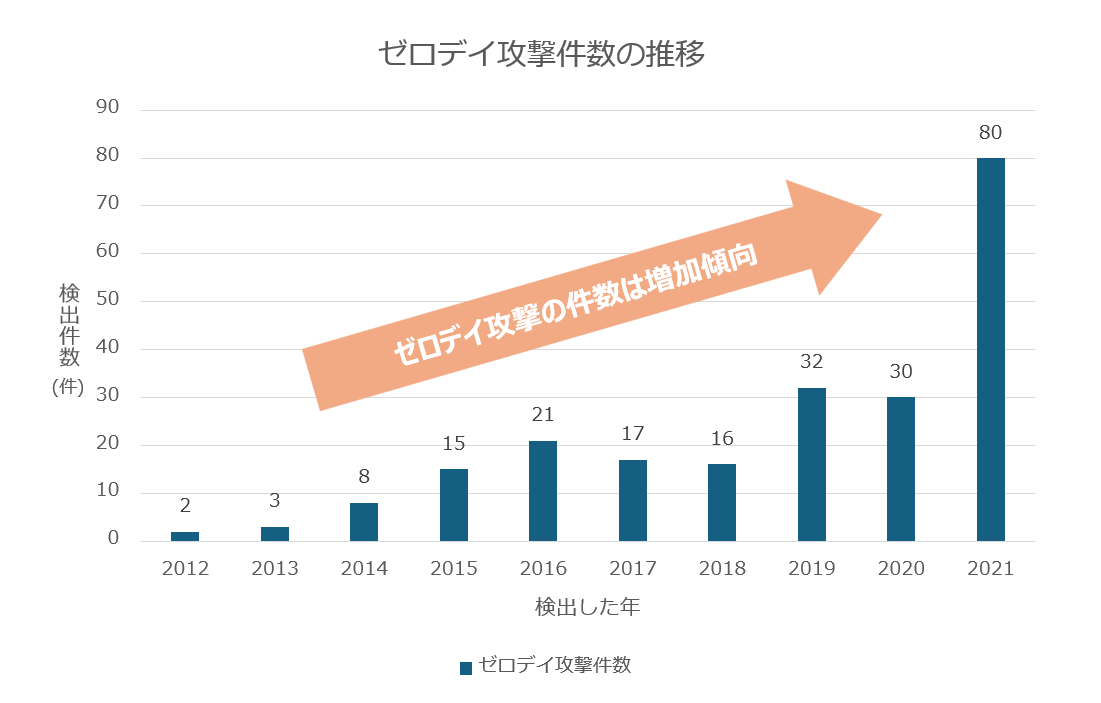

MANDIANT社が2021年に発表した記事「ゼロ・トレランス : 2021年、ゼロデイ脆弱性の悪用件数が過去最高に」によると、実際に悪用が確認されたゼロデイ脆弱性の件数は2012年から2021年にかけて増加傾向と報告されています。特に2021年の確認件数80件は前年の約2.6倍であり、近年で確認されている件数の増加速度が上昇しつつあることが、IPAの「情報セキュリティ10大脅威」に「ゼロデイ脆弱性を利用した攻撃(=ゼロデイ攻撃)」がランクインした背景とみられます。[3]

表1:ゼロデイ攻撃件数の推移

同じくMANDIANT社が2022年に発表した記事「2022年、ゼロデイの悪用が加速度的に続く」では2022年にMANDIANT社が追跡した13件のゼロデイ脆弱性は、中程度以上に高い信頼度でサイバースパイグループによるものと評価しています。例年通り中国の国家支援を受けるグループが引き続きゼロデイ脆弱性の悪用を主導しているとみられ、全13件の攻撃のうち50%にあたる7件については、既知のサイバースパイ行為者やその動機と確実に関連付けられるものと断定しています。[4]

3.ゼロデイ攻撃の脅威

2024年にIPAが公開した文書「情報セキュリティ10 大脅威」では、ゼロデイ攻撃の脅威を3点にまとめています。[1,一部抜粋]

①攻撃者がベンダより先に脆弱性を発見した場合、組織が打てる対策は限られており、確実に攻撃を防ぐことが難しい。

ソフトウェアの開発ベンダが攻撃者より先に脆弱性を確認できていれば、その後パッチが配布されます。その場合、組織でソフトウェアにパッチを適用すれば解決しますが、逆の場合は組織に有効な打ち手はありません。

② 開発ベンダから脆弱性情報が公開されていない場合、被害に早期に気づくことが出来ても原因特定、対策が困難で、組織は適切な対応が取れない。

ソフトウェアの開発ベンダが認知しているすべての脆弱性を公開しているとは限りません。脆弱性情報の公開は利用者への注意喚起に役立ちますが、同時に攻撃者に悪用されるリスクがあります。

過去、インターネットが普及して間もない頃は善意の利用者が脆弱性を確認した場合、開発ベンダに報告していましたが、開発ベンダ側は金銭的なメリットが無いため脆弱性の修正は先送りされていました。そこで、確認された脆弱性を利用者が公開することで開発ベンダに脆弱性の修正を促すようになりましたが、金銭目的でインターネットを利用する利用者の増加に伴い、その脆弱性情報が悪用されるケースが増えてきました。このような経緯から、「セキュリティホール(=脆弱性)発見後はまず、ベンダに通知がなされ、セキュリティホールの修正、ユーザへの修正版配布のために2~3か月の猶予を持たせ、その後に情報開示」という手順を踏むことが一般的になりました。[5]

IPAが公開するガイドラインで、日本国内の製品で利用者が脆弱性を確認した場合は最初にIPAへの報告を求めていますが、注意事項として「脆弱性関連情報は無関係な第三者に漏れないよう適切に管理」するよう記載があります。[6]

③広く利用されているソフトウェアの脆弱性がゼロデイ攻撃に悪用された場合、被害が広範囲で発生するおそれがある。

普及したソフトウェアの脆弱性があれば、パッチが公開されるまでの期間、またそのソフトウェアの利用者のうち、パッチを未適用または回避策を実施していない利用者全員を攻撃する手段を攻撃者は得たことになります。

次の章では一つの製品の脆弱性により様々な企業で大規模な情報漏洩被害が発生した事例をご説明します。

4.ゼロデイ攻撃の事例:米パルスセキュアのVPNの脆弱性

ゼロデイ攻撃の事例として、2019年に発生した米パルスセキュア(Pulse Secure)のVPN製品「Pulse Connect Secure」で確認された脆弱性による攻撃をご紹介します。

・米パルスセキュアのVPN製品の脆弱性

米パルスセキュアは2019年に、同社のインターネットVPN製品「Pulse Connect Secure」において、機器内の任意のファイルへ外部からアクセスできるようになる脆弱性を確認し、同時期にパッチを公開しました。[7]同社の顧客企業は2020年当時、全世界で2万4000社存在し、一時はそれらの顧客すべてが不正アクセスの脅威にさらされていました。[8]

・日本・海外での被害

パルスセキュアのセロデイ脆弱性について、2020年8月25日に内閣サイバーセキュリティセンター(以下、NISC)が、機器を使う際の認証情報(ユーザ情報、パスワード等)の流出を、国内外900社で確認したことを報告しました。[9]NISCが原因調査を進めるなかで、情報漏洩被害に遭った日本企業38社は米パルスセキュアのVPNを利用しており、パッチの未適用等、セキュリティ上脆弱な状態で製品を利用していたことを確認しています。[10]

・その後の状況

被害が明らかになった後、JPCERTでは、脆弱性のパッチを未適用のパルスセキュアのVPN機器の残存数0を目指す取り組みを進めています。

2019年8月24日時点では1500を超えるホストにパッチが適用されていない状況であるという報告がありました。JPCERT/CC Eyesの記事によると、JPCERTでは今後もホストの管理者に対してパッチを適用するよう連絡を行うとのことで対策を行っています。[11]

また、NISTが公開する脆弱性情報を基に、重要度の高い脆弱性を確認することが可能です。

米パルセキュアのVPN製品「Pulse Connect Secure」でのゼロデイ攻撃で利用された脆弱性は、NISTが「CVE-2019-11539」として深刻度を重要(※CVSSv3において深刻度7.0~8.9に該当)と評価して公表されています。[12]

また、2023年8月にファイル圧縮ソフト「WinRAR」を利用したゼロデイ攻撃で利用された、操作すると任意のコードを実行できる脆弱性「CVE-2023-38831」もNISTが深刻度を重要(※CVSSv3において深刻度7.0~8.9に該当)と評価して公表されています。[13] [14]

NISTが公開する脆弱性情報は日々更新されているため、深刻度の高い脆弱性へ早期の対策を打つために、NIST等が公表する脆弱性情報をこまめに確認することをお勧めします。

5.ゼロデイ攻撃への対策

IPAはゼロデイ攻撃の対策として、脆弱性情報の収集、セキュリティサポートの充実したソフトウェア等の利用、パッチの適用を推奨しています。また、早期に被害を検知するための、IDSやIPSといったセキュリティ製品の導入や被害発生時の適切な報告など、IPAが他に推奨する対策については、IPAが公開する「情報セキュリティ10大脅威 2024」をご参照ください。 [1]

IPAが提案する情報セキュリティ対策でもゼロデイ攻撃による被害を抑えることができますが、前述の通り、ベンダが把握していない脆弱性を利用したゼロデイ攻撃等を完全には防げません。そのため、これまで安全と見ていた社内ネットワークに攻撃者が侵入することを前提として、セキュリティ対策を行うことが重要となります。

6.ゼロトラストモデル

このような経緯から近年注目されている考え方が「ゼロトラストモデル」です。

以前は、社内ネットワークは安全という前提で、社外ネットワークと社内ネットワークの境界線を監視する「境界防御モデル」が情報セキュリティの主流でした。一方「ゼロトラストモデル」は、社内および社外ネットワークにおける全てのアクセスを信用できないものとして捉え、セキュリティ対策を行う考え方です。「ゼロトラストモデル」を実現したシステムでは、利用者、端末およびネットワークを問わず、全てのアクセスの正当性や安全性を検証することでマルウェアの感染や情報資産への不正アクセスを防ぎます。[15]

7.ゼロトラストの考え方を採用したエンドポイントセキュリティ製品「Crowd Strike Falcon」

「ゼロトラストモデル」に基づいたシステムを実現するためには、新しく独自システムを設計開発するほかに、「ゼロトラストモデル」を実現するセキュリティ製品の導入が有効です。

エンドポイントセキュリティにおいて、「ゼロトラストモデル」を採用したセキュリティ対策を実現するために導入できるツールの一例としては、CROWDSTRIKE社の製品「Crowd Strike Falcon」が有名です。[15]

「Crowd Strike Falcon」のアンチウイルス機能の手法には「ゼロトラストモデル」の考え方が反映されています。従来のアンチウイルスソフトで、ウイルスを検出する方法としては、ブラックリスト方式またはホワイトリスト方式が主流でした。ブラックリスト方式の場合は既知のウイルスのリストをあらかじめ作成しておき、リストに該当するプログラムをウイルスとして検知します。ホワイトリスト方式の場合は安全と判断したプログラムのリストを作成しておき、リストに該当しないプログラムを実行させません。[16] このように従来は安全な対象、もしくは危険な対象を定義してウイルスを検知する方法がとられていました。

一方で、「Crowd Strike Falcon」ではAIを用いて過去のデータに基づき、対象のプログラムの振る舞いから信用性を判断し、未知または既知の脅威を素早く検知しブロックする手法がとられています。本製品を導入したエンドポイントでは、すべてのプログラムに対して安全性を確認するという「ゼロトラストモデル」に基づいたセキュリティ対策を実施できます。[17]

8.まとめ

ゼロデイ攻撃への有効な対策としてパッチ更新等が挙げられていますが、ベンダも把握できていない脆弱性を利用した攻撃等の場合は完全に防ぐことが困難です。従って、これまで安全とみていた社内ネットワークに攻撃者が侵入することまで想定した情報セキュリティ対策を行うことが重要です。

このような、すべてのアクセスを信用できないものとして捉えて情報セキュリティ対策を行う考え方は「ゼロトラストモデル」と呼ばれ、近年注目を浴びています。

「ゼロトラストモデル」を実現したシステムは、CROWDSTRIKE社の製品「Crowd Strike Falcon」のように、すべての対象の安全性を検証する情報セキュリティツールを既存のシステムに導入することでも実現できます。

アイディルートコンサルティングでは、「ゼロトラストモデル」を採用した情報セキュリティ対策のトータルサポートを行っております。ご相談事項がございましたら、弊社ホームページの「Contact」よりお気軽にお問い合わせください。

【プロフィール】

丹羽 佳苗(にわ かなえ)

2021年にデジタルアーツコンサルティング株式会社(DAC)に新卒で入社。

大手保険会社の業務改善プロジェクトに約1年携わる。2022年より国際展開する大手電子機器メーカーの情報セキュリティ体制構築支援に関わる。

監修:吉田 卓史(よしだ たくし)

20年間にわたり、一貫してサイバーセキュリティーに携わる。ガバナンス構築支援からセキュリティ監査、ソリューション導入等、上流から下流まで幅広い経験を有する。また、複数の企業において、セキュリティのコンサルティングチーム立ち上げを0から担い、数億円の売上規模にまで成長させる。IDRにおいても、セキュリティコンサルティングチームの立ち上げを担い、急速なチーム組成、案件受注拡大を行っている。

【参考文献】

[1]:IPA独立行政法人 情報処理推進機構. "プレス発表「情報セキュリティ10大脅威 2024」を決定," January 24, 2024. https://www.ipa.go.jp/security/10threats/nq6ept000000g22h-att/kaisetsu_2024.pdf.

[2]:IPA 独立行政法人情報処理推進機構セキュリティセンター. "情報セキュリティ 10 大脅威 2022 ~誰かが対策をしてくれている。そんなウマい話は、ありません!!~.," March 2022. https://www.ipa.go.jp/security/10threats/ps6vr7000000auts-att/000096258.pdf.

[3]:JAMES, SADOWSKI. "ゼロ・トレランス : 2021年、ゼロデイ脆弱性の悪用件数が過去最高に," April 22, 2022.

https://www.mandiant.jp/resources/blog/zero-days-exploited-2021.

[4]:JAMES SADOWSKI, CASEY CHARRIER. "2022年、ゼロデイの悪用が加速度的に続く." Mandiant, May 20, 2023. https://www.mandiant.jp/resources/blog/zero-days-exploited-2022.

[5]:John, Viega. セキュリティの神話. Translated by 葛野 弘樹. オライリージャパン, 2010.

[6]:IPA独立行政法人情報処理推進機構. "情報セキュリティ早期警戒パートナーシップガイドライン概要日本語版 情報セキュリティ早期警戒パートナーシップの紹介 ‐ 脆弱性取扱プロセスの要点解説," May 2022. https://www.ipa.go.jp/security/guide/vuln/ug65p90000019by0-att/000059695.pdf

[7]:忠雄, 玄. "パッチ未適用のパルスセキュア社VPN、日本企業46社のIPアドレスがさらされる." 日経クロステック(xTECH), August 26, 2020.

https://xtech.nikkei.com/atcl/nxt/news/18/08605/.

[8]:恵美, 加山. "リモートワークの急増でVPNが危機に―― パルスセキュアジャパンが提供するゼロトラスト向けサービス." EnterprizeZine, August 21, 2020.

https://enterprisezine.jp/article/detail/13332.

[9]:経済産業省 商務情報政策局 サイバーセキュリティ課. 最近の産業サイバーセキュリティに関する動向について, November 2021. https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_seido/wg_uchu_sangyo/pdf/003_03_00.pdf.

[10]:Kenichi, Sakitani. "国内大手38社のVPN認証情報流出 日立化成や住友林業など." サイバーセキュリティ総研, August 25, 2020. https://cybersecurity-info.com/column/japanese-major-company-information-leakage-vpn/.

[11]:亮介, 衛藤. "Pulse Connect Secure の脆弱性を狙った攻撃事案." JPCERT/CC Eyes, March 26, 2020. https://blogs.jpcert.or.jp/ja/2020/03/pulse-connect-secure.html.

[12]:NIST. "CVE-2019-11539 Detail Description." NATIONAL VULNERABILITY DATABASE, May 29, 2024. https://nvd.nist.gov/vuln/detail/CVE-2019-11539.

[13]:SecurityNEXT. "4月以降「WinRAR」狙うゼロデイ攻撃が発生 - 最新版に更新を," August 25, 2020.

https://www.security-next.com/148924.

[14]:NIST. "CVE-2023-38831 Detail." NATIONAL VULNERABILITY DATABASE, May 28, 2024.

https://nvd.nist.gov/vuln/detail/CVE-2023-38831.

[15]:野村総合研究所NRIセキュアテクノロジーズ. ゼロトラストネットワーク[実践]入門. 1st ed. 技術評論社, 2022.

[16]:株式会社日立ソリューションズ・クリエイト. "ホワイトリスト方式セキュリティの仕組みと効果," December 3, 2019. https://www.hitachi-solutions-create.co.jp/column/security/white-list-security.html.

[17]:CROWDSTRIKE. "クラウドストライクによる ゼロトラスト," n.d.

https://www.crowdstrike.jp/solutions/zero-trust/.