2023/12/11サイバー攻撃

ランサムウェアによる攻撃手法の変化

ランサムウェアによる攻撃手法の変化

監修:CISO事業部 吉田 卓史

要旨

ここ数年、ランサムウェアによる攻撃は急激に増加しており、日本国内でも業務が停止したり、身代金を要求されるなどの被害が実際に発生しています。

ランサムウェアによる攻撃が常態化した要因として、主に以下の3つがあげられます。

- DXの発展によるビジネスのネットワーク化

- ビットコインによる匿名性の高い身代金要求の実現

- 攻撃側のビジネス化による専門知識のない攻撃者の増加

これら3つの要因について解説した上で、被害を防ぐ対策について筆者の経験を踏まえ考察します。

はじめに

独立行政法人情報処理推進機構(IPA)の「情報セキュリティ10大脅威」や日本ネットワーク協会(JNSA)の「セキュリティ十大ニュース」を過去20年程度遡ると、2001年から2003年頃はウイルスの全盛期で、いたずら目的の攻撃が中心でした。[9][10]続く2004年から2008年頃はいたずら以外にも金銭を要求するマルウェアが増加しました。[9]2013年には10大脅威の第4位にウイルスを使った遠隔操作がランクインし、年々攻撃の高度化が顕著になっています。[9]

このようにウイルス、マルウェア、ランサムウェアの呼称が時代とともに変わって来ているので、ランサムウェアについて理解を深めるために、改めて混同しやすい用語を整理します。

ウイルス

ウイルスは、パソコンのプログラムを一部書き換えて自身を添付し、ネットワークを介して増殖し感染を広げるプログラムです。[8]一般的に、ウイルスは単独で存在することができないため、感染したプログラムの実行といった人による操作がないと増殖ができないという特徴があります。[8]ウイルスは、パソコンの画面にメッセージを表示する等、自分自身の技術力を誇示する愉快犯が主流でした。[8]

マルウェア

マルウェアは、「malicious software (悪意があるソフトウェア)」の略語であり、意図的にパソコンやスマホに不具合を起こす目的で作成されたプログラムです。[8]愉快犯の作成するウイルスと異なり、マルウェアはパソコンにダメージを与えて業務を妨害することが目的の悪質なプログラムです。[8]

ランサムウェア

最近ニュース等でもよく耳にするランサムウェアとは、Ransom (身代金)とSoftware (ソフトウェア)を組み合わせた造語です。広義の意味ではマルウェアに属します。[1] ランサムウェアは、サイバー攻撃による巨額の収入を得ることを目的としており、サイバー犯罪者の間で最も普及しているマルウェアです。[2]サイバー犯罪者はランサムウェアを使って、企業の重要情報を盗み出したり、暗号化することによって業務停止を余儀なくし、脅迫金を脅し取るといった犯罪を引き起こします。

2023年の「情報セキュリティ10大脅威」では、ランサムウェアによる攻撃は1位にランクインしており、国内組織の中で現在最も脅威として捉えられています。[3]

ランサムウェアによる被害の変化

ランサムウェア攻撃による被害件数は年々増加傾向にあり、2020年から2022年の2年間で5倍以上に増加しています。[5]

ランサムウェアによる被害を受けた企業の特徴を事例を踏まえてご紹介します。

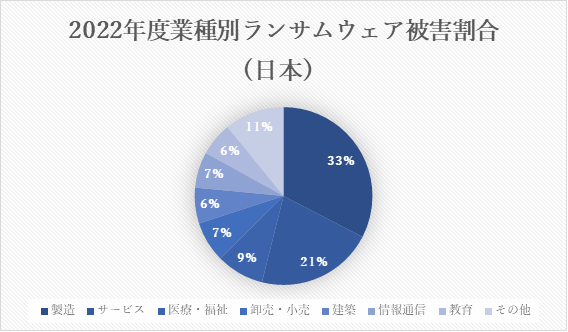

図1. ランサムウェア被害の企業・団体等の業種別報告件数

警察庁広報資料「令和4年におけるサイバー空間をめぐる脅威の情勢等について」を基に作成

2022年において産業別のランサムウェア被害の割合を見てみると、2022年において製造業への攻撃が最も多く75件で全体の33%を占め、サービス業が後に続き49件で全体の21%を占めました。[5]

日本の産業大分類別企業数で「卸売業・小売業」が全産業の20.1%と最も多く、「建設業」、「宿泊業・飲食サービス業」が順に続き、ランサムウェアの被害件数が業種毎の企業数と同じ比率になっています。[7]このことから、サイバー攻撃側は業種を絞るのではなく、無作為に攻撃を繰り広げていると考えられます。従来は特定の企業がターゲットになることがよく見受けられましたが、最近は無作為攻撃によりセキュリティの脆弱性を見つけて、金銭を要求するような手口に変わってきているように見受けられます。[5][7]

次に、サイバー攻撃の被害を受けた組織の事例を2つご紹介します。

事例1.

組織: 大手製造業

時期: 2017年

セキュリティよりも利便性を優先した社内ネットワーク設計や、サイバー攻撃を受けた際の対応水準の低さが原因でビットコインの支払いを要求するランサムウェア「Wanna cry」に感染した。工場や病院、鉄道などの産業別に使用しているシステムへのランサムウェア被害状況は世界250カ国以上20万件以上に及び、システム内障害やメールの送受信などの影響が出た。[4][6]

事例2.

組織: 総合医療センター

時期: 2022年

旧式のソフトウェアの使用による脆弱性を突かれてランサムウェアに感染した。VPNの更新定義ファイルの更新漏れからランサムウェアに感染していることが発覚し、医療センターのネットワークと接続する給食委託業者のVPNからサイバー攻撃が行われ、病院のネットワークの感染に至り、病院業務が停止した。完全復旧までに2ヶ月を要した。調査復旧費用数億円、診療制限に伴う逸失利益十数億円以上とされている。[6]

上記事例を比較すると、2017年の事例1では高額な身代金を要求できる大企業が標的とされていることがわかります。一方、2022年の事例2では、セキュリティ面で脆弱な中堅企業を経由してランサムウェア感染するサプライチェーンリスクが浮き彫りになっています。これはDXの普及により組織をまたがったビジネスのネットワーク化が起因していると考えられます。 [6] このように、以前は高額な身代金を要求できる企業が狙われやすい傾向にあったものの、最近ではサイバー攻撃の対象は業種の区別が無くなっています。

ランサムウェア攻撃による自社自身の業務停止や風評被害を受けるだけでなく、ネットワーク経由で関係会社や取引先まで影響を与えてしまうおそれがあるため、セキュリティの強固な組織作りは全ての企業において最優先で取り組むべき優先課題となっています。

サイバー攻撃のビジネス化

ランサムウェア被害の増加には、初期に見られた愉快犯から収益を目的としたビジネスとしてのサイバー攻撃が増加したことが考えられます。

- 支払い方法の変化

送金や購入に際して個人情報の提示の必要がないビットコインが普及したことで、匿名性の高い身代金要求を求めるランサムウェアが拡大しました。[4]

- 分業化

RaaS (Ransomeware・as・a・Service)として、初期アクセス情報提供、ランサムウェア提供、脅迫交渉などの分業化が進みました。[1]これにより、お金を払えばサイバー攻撃の手法を知らない素人でも容易にランサムウェア攻撃を実施できるようになりました。

ランサムウェアによる被害を防ぐには

ランサムウェアの侵入を防ぐには、EDR、振舞い分析などの技術的対策も重要ですが、日々のセキュリティ運用を定型業務としていかに実行できているかが重要になります。クライアントのセキュリティ運用に携わる一員として、筆者の経験を踏まえたセキュリティ運用の一部をご紹介します。

脆弱性診断・分析

脆弱性診断ツールを利用して調査対象500オブジェクトに定期的なスキャンを実行します。脆弱性診断ツールのスキャン結果を分析し、許可されていないオブジェクトの検出、脆弱性の有無・緊急度を判断し、都度セキュリティ対策を行います。また、IPA等から新たに公表された緊急性の高い脆弱性に関しては、調査対象に対して即時スキャンを実施し、該当脆弱性の有無を確認します。

従業員のセキュリティ意識向上トレーニング

新規の業務委託者の業務開始時に対面またはオンラインでセキュリティ研修を行い、該当組織のセキュリティレベルを認知させます。また、従業員に対して不定期にトレーニング用のフィッシングメールを送信し、不審なメールが届いた際に報告するトレーニングを継続的に実施しています。

取引先企業のセキュリティニュース、サプライチェーンのリスクモニタリング

取引先企業のセキュリティインシデント等のニュース等の日々のチェック、および取引先企業のネットワークの脆弱性スコアのモニタリングを実施し、サプライチェーンリスクの早期検知、早期対処を実現する連絡体制を構築しています。

Ransomeware・Playbookの作成

マルウェア感染時あるいは感染の疑いが生じた際に慌てないために、Ransomeware・Playbookと称する手順書を整備し、マルウェア感染に対する準備、対応、復旧の手順、フローを確立しています。

まとめ

当記事では、ランサムウェアの概要を説明し、ランサムウェアの攻撃手法の変化を解説しました。サイバー攻撃の増加およびセキュリティ対策の高度化は間断なく続いており、今後も攻撃側と防御側のいたちごっこは続くことが推測されます。したがって、セキュリティレベルは継続的に高度化・成熟化していく必要があり、セキュリティレベル向上のためのソリューション導入で済ませるだけでなく、セキュリティ運用の成熟度を高めつつ、日々の定型業務への反映が非常に重要となります。

【プロフィール】

監修:吉田 卓史(よしだ たくし)

20年間にわたり、一貫してサイバーセキュリティーに携わる。ガバナンス構築支援からセキュリティ監査、ソリューション導入等、上流から下流まで幅広い経験を有する。また、複数の企業において、セキュリティのコンサルティングチーム立ち上げを0から担い、数億円の売上規模にまで成長させる。IDRにおいても、セキュリティコンサルティングチームの立ち上げを担い、急速なチーム組成、案件受注拡大を行っている。

【参考文献】

*1:Trend Micro. "ランサムウェア" https://www.trendmicro.com/ja_jp/security-intelligence/research-reports/threat-solution/ransomware.html

*2:McAfee. "マルウェア(種類・症状や対策方法)完全ガイド" https://www.mcafee.com/ja-jp/antivirus/malware.html

*3:独立行政法人情報処理推進機構(IPA)."情報セキュリティ10大脅威 2023" 24, August, 2023.

https://www.ipa.go.jp/security/10threats/ps6vr70000009r2f-att/kaisetsu_2023.pdf

*4:REUTERS. "コラム:サイバー攻撃の身代金にビットコイン、規制強化必要に." 19, May, 2021

https://jp.reuters.com/article/bitcoin-cyber-breakingviews-idJPKCN2CY071

*5:警察庁. "令和4年におけるサイバー空間をめぐる脅威の情勢等について" March 16, 2023. https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_cyber_jousei.pdf

*6:ランサムウェアお助け.com. "【2023年最新版】国内外のランサムウェア感染被害企業の事例一覧". 17, May, 2023.

https://digitaldata-forensics.com/column/ransomware/news/4928/

*7:総務省. "令和3年経済センサス‐活動調査 速報集計 結果の要約." 31, May, 2022. https://www.stat.go.jp/data/e-census/2021/kekka/pdf/s_summary.pdf

*8 :Canon. "ランサムウェアはマルウェアと何が違うのか?" 31,October, 2019.

https://eset-info.canon-its.jp/malware_info/special/detail/191031.html

*9 : 独立行政法人情報処理推進機構(IPA)."情報セキュリティ10大脅威2013" March, 2013.

https://www.ipa.go.jp/security/10threats/ps6vr7000000beje-att/10threats2013_slide.pdf

*10:NPO Japan Network Security Association (JISA). "JNSA 2022セキュリティ十大ニュース." 23, December, 2022.

https://www.jnsa.org/active/news10/