2024/08/09セキュリティソリューション

ASM(Attack Surface Management)とは何か?効果や留意点について解説

ASM(Attack Surface Management)とは何か?効果や留意点について解説

執筆:CISO事業部 中山 旬

監修:CISO事業部 吉田 卓史

本記事ではセキュリティ対策手法の1つであるASM (Attack Surface Management) について紹介します。ASMはインターネット経由で取得できる情報を用いて、公開サーバやネットワーク機器といったIT資産を適切に管理するための手法です。ASMを用いることで以下のような効果が期待できます。

- 組織で把握できていないIT資産の発見

- 意図せずインターネットへ公開状態となっているIT資産の発見

- IT資産が内包する可能性のある脆弱性検知

ASMとは

Digital Transformationが推進される近年、組織内で管理すべきPC、サーバ、ネットワーク機器、やソフトウェアといったIT資産は増え続けています。このような状況の中、「自組織内のIT資産管理が行き届いていない」「サイバー攻撃によるリスクが心配」といった悩みも出てくるのではないでしょうか。そういった問題に対しての1つの対応策となる取り組みがASMです。ASMとはAttack Surface Managementの略称であり、経済産業省によって「組織の外部(インターネット)からアクセス可能なIT資産を発見し、それらに存在する脆弱性などのリスクを継続的に検出・評価する⼀連のプロセス」と定義されています。 [2]

ASMを導入する目的としては、一連のプロセスを通じで組織内に存在するリスクを早期に把握することで、サイバー攻撃を未然に防ぐことにあります。具体例としては以下のような効果が期待できます。

- 組織で把握できていないIT資産の発見

- 意図せずインターネットへ公開状態となっているIT資産の発見

- IT資産が内包する可能性のある脆弱性検知

ASMのプロセスについて

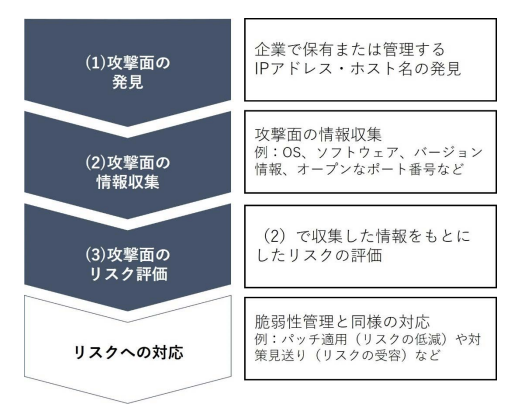

いかにしてIT資産を適切に管理するのか、実施プロセスをたどりながら確認していきます。ASMは、主に「(1)攻撃面の発見」「(2)攻撃面の情報収集」「(3)攻撃面のリスク評価」の3つのプロセスで構成されます。[2]

ここでいう攻撃面とは、インターネットからアクセス可能なIT資産を指します。

(1)攻撃面の発見

ASMにおける最初のステップは管理対象となるIT資産の把握です。組織内にはIT資産管理部門が管理している既知のIT資産のほかにも「シャドーIT」と呼ばれる許可なく導入されたアプリケーションや未登録のIoTデバイスといった未知のIT資産が存在する可能性があります。このような未知のIT資産を介してサイバー攻撃を受けた場合、原因の特定が遅れ、被害が拡大することも考えられます。そのためにも未知のIT資産は事前に管理下に置くことが非常に重要です。具体的な方法を見ていきましょう。まず組織名をもとに、当該組織が管理者となっているドメイン名を特定します。[2]その後特定したドメインから、ドメインに紐づくIPアドレスやホスト名を一覧として取得することができます。ほかにも、シャドーIT以外にもSaaSアプリケーションといった「サード・パーティーの資産またはベンダーの資産」、「子会社の資産」やダーク・ウェブ上で共有されている「悪意のある資産または不良資産」[3]などの把握もここで実施されます。

(2)攻撃⾯の情報収集

IT資産を発見した後、それらに対しての情報収集を行います。ここで収集する情報の具体例としては、攻撃面を構成する個々の IT 資産における OS、ソフトウェア、ソフトウェアのバージョン、オープンなポート番号などが挙げられます。[2]この時、情報の収集にはインターネットを経由したアクセスによって実施されます。

(3)攻撃面のリスク評価

最後に、収集した情報をもとにリスク評価を行います。具体的に実施することは分類・分析・優先順位付けです。[3]どういったIT資産に対してどのような問題があるのか、またその優先度はどの程度なのかを把握することを目的とします。

この一連のプロセスの結果として、IT資産におけるリスクの可視化および分析を実現します。また、これらのプロセスは一度の実施で終わるのではなく日単位や週単位の周期で実施することでより高い効果を得ることが出来ます。

図1 ASM のプロセス

出典:"ASM (Attack Surface Management)

導入ガイダンス "[2]

ASMにおける留意点

ここまでの内容でASMは導入によってサイバー攻撃を未然に防ぐための手段として効果的であることがご理解いただければ幸いです。しかしながら運用時には留意しておく点があります。ASMは脆弱性診断ではないということです。まず、ASMはインターネットからアクセス可能な IT 資産が対象であり、これには未把握のIT資産が含まれます。一方で、脆弱性診断では、把握済みの IT 資産が対象となります。 [2] また、ASMでは通常のアクセスの範囲で得られた情報とCVEやCVSSといった公開されている脆弱性情報を組み合わせることで脆弱性の可能性を可視化します。脆弱性診断のように診断対象へ疑似的な攻撃を仕掛けるわけではないため、実際には脆弱性はないにもかかわらずアラートが出る場合やその逆もまた発生し得るのです。ASMにおける脆弱性の分析は補助的なものと考え、通常の脆弱性診断と併用することがより強固なセキュリティ対策となります。

まとめ

今回はASMについて紹介いたしました。ASMを用いることで未知のIT資産の発見やIT資産におけるリスクを可視化することができます。ただしASMは利便性がある一方、脆弱性の確度については注意して確認する必要があると筆者は考えています。利用範囲を見極めたうえでぜひご活用いただければ幸いです。もしどのようなソリューションを導入すればよいかわからないなどのお悩みがございましたら、お気軽に弊社までお問い合わせください。

【プロフィール】

中山 旬(ナカヤマ シュン)

2024年にアイディルートコンサルティング株式会社(IDR)へ入社。セキュリティベンダーである前職で培った製品開発経験を活かすべく、CISOサービス事業部に参画。

監修:吉田 卓史(よしだ たくし)

20年間にわたり、一貫してサイバーセキュリティーに携わる。ガバナンス構築支援からセキュリティ監査、ソリューション導入等、上流から下流まで幅広い経験を有する。また、複数の企業において、セキュリティのコンサルティングチーム立ち上げを0から担い、数億円の売上規模にまで成長させる。IDRにおいても、セキュリティコンサルティングチームの立ち上げを担い、急速なチーム組成、案件受注拡大を行っている。

【参考文献】

[1] 経済産業省,"「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」を取りまとめました",May 29, 2023

https://www.meti.go.jp/press/2023/05/20230529001/20230529001.html

[2] 経済産業省" ASM (Attack Surface Management) 導入ガイダンス 外部から把握出来る情報を用いて 自組織の IT 資産を発⾒し管理する ", May 29, 2023

https://www.meti.go.jp/press/2023/05/20230529001/20230529001-a.pdf

[3] IBM,"アタック・サーフェス・マネジメント(攻撃対象領域管理)とは", May 28, 2024