2023/10/05セキュリティソリューション

「EDR」ゼロトラストセキュリティの鍵

「EDR」ゼロトラストセキュリティの鍵

執筆:CISO事業部 李 東俊

要旨

ゼロトラストセキュリティとは"誰も信頼しない"ことを前提とした考え方であり、組織内外を問わず認証を必要とするセキュリティモデルです。重要な要素の一つとして挙げられるのがEndpoint Detection and Response(EDR)です。

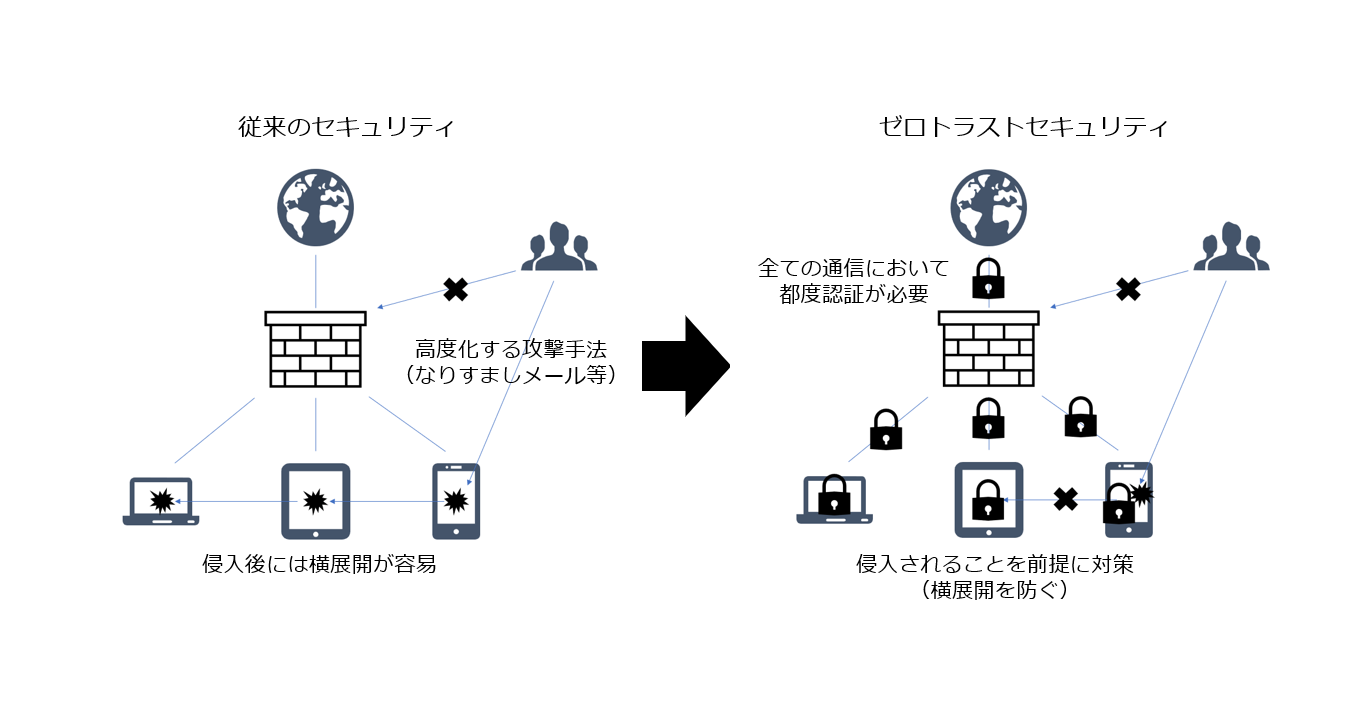

高度化する端末への攻撃手段に対して、マルウェアの侵入を防御する従来のセキュリティでは限界があり、マルウェアが端末へ侵入することを前提とするセキュリティソフトのEDRで不審な動作や脅威を検知・対応することができます。

EDRは主に「検知、監視・ログ保管、解析・調査、インシデント対応」の4つの機能を持っており、その市場規模は右肩上がりに成長すると予測されます。

ゼロトラストセキュリティはセキュリティモデルとしてこれから必然であると考えられ、EDRはその鍵となるでしょう。

ゼロトラストセキュリティとは

ゼロトラストという言葉をご存知でしょうか。

"誰も信頼しない"というポリシーをもとに、組織内外のデバイスを含めた全ての情報資産に対する接続時に安全性の検証が必要であるという考え方を指します。[1]

ゼロトラストセキュリティとは、このポリシーをもとに全ての情報資産に対して認証や細かな制限などを行うセキュリティモデルです。また、攻撃者がネットワークに侵入する入り口を防ぐだけではなく、侵入した後のアクセスを防止または制限することも重要です。[1][2]

EDR(Endpoint Detection and Response)とは

ゼロトラストセキュリティを実現するためには、マイクロセグメンテーション、多要素認証、保護などの複数の方法が用いられます。その中でも、攻撃のアクセスポイントとなる端末を保護する「EDR」は特に重要とされています。

EDRとはEndpoint Detection and Responseの略で、エンドポイント(PCやスマートフォンなどの端末)上で不審な動作や脅威を検知し、迅速な対応を促すセキュリティソリューションです。[2]

従来のウィルス対策は侵入を防ぐことを目的としていた反面、EDRは侵入されることを前提とし、侵入してしまったウィルスをいち早く検知し、脅威を除去することを目的としています。

図1.ゼロトラストセキュリティ(EDR)と従来のセキュリティの比較

次に、EDRで提供される機能について解説します。

EDRの主な機能は次の4つになります。

・検知

マルウェアが攻撃を開始する前、もしくは攻撃開始時にその動きを検知し、場所を特定します。[3]

・監視/ログ保管

端末の操作ログ、プロセス、レジストリ情報、などを監視するEDRの中心的な機能です。

また、動作ログを記録することで、インシデントが発生した場合、何が原因でどのファイルが影響を受けたのかを分析するためのデータを残します。[2]

・解析/調査

端末からログ、実行中のプロセス、パフォーマンスモニタリングなどといったデータを収集して整理し、プログラムの異常を特定します。

また、監視している中で見つけた怪しいプログラムやプロセスを解析・調査することで、対応・判断に必要な情報を収集します。[4]

・インシデント対応

端末でマルウェアによるインシデントが発生した場合、ネットワークの切断、マルウェアが実行中のプロセス停止などで、マルウェアによる被害を阻止、または最小限に抑制します。

さらに、適切な対応が取れるように、フォレンジック調査実行の支援をします。[2][4]

EDRの導入・運用

EDRの導入およびアラート対応などの運用は高度な専門知識を要求するため、多くの会社では専門家の不足や運用体制の準備不足によりEDRをうまく活用できない場合があります。この課題はSOC(Security Operation Center)で解決することができます。

SOCとは、高度な専門知識と技術が備わったセキュリティチームであり、EDRの運用業務をシステム管理者の代わりに行います。業務内容としては、ログの確認と解析、脅威検出、攻撃の原因や影響範囲の調査、トラブル対応と復旧などがあります。[5]

これからのEDR

冒頭でも述べたように、ゼロトラストセキュリティを実現するためには、攻撃者がネットワークに侵入する入り口を防ぐだけではなく、侵入した後のアクセスを防止または制限することも重要です。

実際に、エンドポイントは依然としてサイバー攻撃における主要な入口になっており、成功したサイバー攻撃の90%と、成功したデータ侵害の70%が端末を起点としていると推定されています。[6]

時代とともに高度化するサイバー攻撃と毎日新しく生まれる多量のマルウェアに、従来のセキュリティツールだけでは対策が困難である反面、EDRは機械学習(ML)や人工知能(AI)を用いて大量のデータからパターンを学習し、未知の脅威を予測できます。[3]

よって、ゼロトラストセキュリティを実現するためにはEDRのような異常を検知・対応するツールが必要不可欠となり、ゼロトラスト実現への鍵となるということをご理解いただければと思います。

【プロフィール】

李 東俊(い どんじゅん)

2023年アイディルートコンサルティング株式会社(IDR)の前身であるデジタルアーツコンサルティング株式会社に新卒で入社。

国内大手企業の情報システムを担う専門機能会社に向けたクラウドセキュリティソリューション運用支援プロジェクトの案件に参画。

監修:吉田 卓史(よしだ たくし)

20年間にわたり、一貫してサイバーセキュリティーに携わる。ガバナンス構築支援からセキュリティ監査、ソリューション導入等、上流から下流まで幅広い経験を有する。また、複数の企業において、セキュリティのコンサルティングチーム立ち上げを0から担い、数億円の売上規模にまで成長させる。IDRにおいても、セキュリティコンサルティングチームの立ち上げを担い、急速なチーム組成、案件受注拡大を行っている。

参考資料

[1]What is zero trust? | ITPro

[2]EDR製品一覧とその特徴・評判比較【2023年最新版】 | サイバーセキュリティ総研 https://www.cybersecurity-info.com/column/edr-list/

[4]what is endpoint detection and response (EDR)? (techtarget.com)

[5]EDR導入の現状と課題|SOCの必要性について徹底解説! |法人向けファイル転送ならeTransporter (nsd.co.jp)